Školský server a sieť

Školský server

Ako nainštalovať školský server

Zopár slov na úvod

Dnes som sa znenazdania rozhodol, že sa podelím so širokou verejnosťou s tým, ako som inštaloval náš školský server. Než som sa pustil do inštalovania, o Linuxe som nevedel takmer nič. Mal som mizerné skúsenosti s prevádzkou učiteľského počítača, na ktorom ako server bežal Lan Suite a tiež par skúseností s Windows Small Bussines Serverom 2000. Mal som tiež máličko skúseností s desktopovým Linuxom - Ubuntu. Dá sa teda povedať, že o Linuxe som nevedel takmer nič.

Napriek tomu sa mi podarilo linuxový server nainštalovať za cca 2 mesiace (s takýmto návodom by som to zvládol aj za deň) tak, že na ňom funguje Firewall s prekladom adries, Web server, Proxy server s filtrovaním webových stránok na základe obsahu, poštový server sťahujúci poštu z našej poštovej schránky a mnoho ďalších služieb, ako napríklad CMS Drupal, LMS Moodle, Gallery2, Jabber server, PXE boot a podobne.

O všetkom tomto budem hovoriť v nasledujúcich kapitolách. Poviem o jednotlivých serverových aplikáciách - na čo slúžia a ako sa inštalujú. Netvrdím, že jednotlivé postupy sú najsprávnejšie, preto ocením, keď mi pošlete svoje pripomienky.

Čo obsahuje linuxový server

Obsah linuxového servera je rôzny, líši sa podľa distríbúcie linuxu, ktorých je neúrekom. Po nainštalovaní máte k dispozícií niekoľko základných programov, ktoré sa tvorcovia distribúcie rozhodli dať na médium.

Vo väčšine distribúcií však nájdete program (často i niekoľko), ktoré vo vašom serveri vytvoria:

- Webový server - slúži na publikovanie webových stránok,

- Poštový server- umožňuje príjímať a odosielať poštu, filtrovať prijaté správy (SPAM) atď.,

- DNS server - prekladá číselné adresy počítačov na ľahšie zapamätateľné mená,

- Proxy server - oddeľuje Vašu sieť od zvyšku sveta a môže aj ukladať webové stránky do medzipamäte a tým zrýchľovať ich načítanie,

- Tlačový server - umožňuje zdielanie tlačiarní, vrátane riadenia prístupu, či spracovania štatistík,

- Firewall - pomáha brániť prienikom z vonkajšej do vnútornej siete, či riadiť a tvarovať sieťovú prevádzku,

- DHCP server - umožňuje automatickúé nastavenie siete na klientských staniciach a tiež zavádzanie systému zo siete,

- Súborový server - umožňuje centrálne zdieľanie súborov,

- SSH server - umožňuje vzdialenú správu servera,

- a mnoho ďalších...

Prečo by škola mala mať vlastný linuxový server?

- môže webovú stránku nahrávať na svoj vlastný počítač cez sieť, čo je rýchlejšie ako ftp prístup,

- môže využiť webové služby, ktoré stonline neposkytuje ako napríklad MySQL databázu a PHP,

- môže si tiež na správu webovej stránky nainštalovať CMS systém, ktorý umožňuje tvoriť obsah webových stránok priamo cez prehliadač,

- môže tiež použiť Systém riadenia vzdelávania (Learning managment system - LMS) systém, ktorý umožňuje vytváranie pracovných listov tak, že sú žiakom dostupné aj doma a netreba ich prefocovať, tiež dovoľuje vytvoriť testy, ktoré žiaci môžu urobiť na počítači a učiteľ ich nemusí opravovať a podobne,

- môže lepšie spravovať svoju elektronickú poštu tým, že každý učiteľ i žiak môžu mať svoj vlastný poštový účet,

- môže tiež lepšie filtrovať spam - nevyžiadanú poštu.

Obsah

Výber hardvéru pre školský server

To aké "železo budeme potrebovať" závisí predovšetkým od toho, koľko serverových služieb budeme chcieť na serveri prevádzkovať. Ak ste malá škola s desiatimi počítačmi pravdepodobne nebude chcieť používať služieb veľa. V takomto prípade neplatí, že server musí byť najvýkonnejším počítačom. A v prípade Linuxu to, v porovnaní s Windows, neplatí vôbec. Ale, ako som spomínal, všetko závisí od toho, aké úlohy má server v sieti plniť.

Na gymnáziu v Kremnici sme ako server použili pentium2 600 MHz, len sme do neho dokúpili disk s veľkosťou 250GB. Pri starších počítačoch si musíte dať pozor aby Bios počítača umožňoval taký veľký disk vôbec pripojiť.

Ak ste veľká škola pravdepodobne ste už server mali a pravdepodobne uvažujete nad zakúpením nového servera. Väčšinou nie je problém presvedčiť vedenie školy nad nutnosťou zakúpenia nového PC. Tu odporúčam na hardvéri nešetriť. Server by mal obsahovať dva disky zapojené ako RAID typu 1 - ak sa jeden disk pokazí na druhom je to isté. Ďalej by mal obsahovať dve sieťové karty pre preklad adries NAT - jedna z nich sa zapojí do smerovača a druhá do sieťového prepínača - server potom bude fungovať ako stanica v Čiernej nad Tisou, všetky vagóny prichádzajúce a odchádzajúce sa budú prekladať do iného vlaku a podozrivé vagóny neprejdú.

- architektúra procesora Intel x86, AMD64 alebo PowerPC 300Mhz;

- 64 MB RAM,

- 500 MB miesta na pevnom disku,

- Grafická karta kompatibilná s VGA s rozlíšením minimálne 640x480;

- CD-ROM,

- sieťová karta

Výber vhodnej distribúcie pre školský server

![]() Distribúcií linuxu je ako húb po daždi - Slackware, Fedora, OpenSuse, Mandriva, Debian, Ubuntu, Knoppix. Len podotýkam, že tento zoznam ani z ďaleka nie je kompletný a poradie distribúcií je čisto náhodné. Ak dávate prednosť komerčnej podpore, môžete využiť služby spomínaného Mandrake alebo Red Hat Enterprise Linux.

Distribúcií linuxu je ako húb po daždi - Slackware, Fedora, OpenSuse, Mandriva, Debian, Ubuntu, Knoppix. Len podotýkam, že tento zoznam ani z ďaleka nie je kompletný a poradie distribúcií je čisto náhodné. Ak dávate prednosť komerčnej podpore, môžete využiť služby spomínaného Mandrake alebo Red Hat Enterprise Linux.

My sme si vybrali Ubuntu server z nasledujúcich dôvodov:

- je to od roku 2005 najobľúbenejšia distribúcia (podľa stránky distrowatch.com),

- je založená na Debiane. Niektoré školy dostali od projektu Infovek predkonfigurovaný server s Debianom, takže v prípade problémov sa dá obrátiť na správcov na ostatných školách cez konferenciu Spravca v projekte Infovek,

- má veľmi dobrú podporu: na českej domovskej stránke, či na jej Wikipédii, ale hlavne na jej fóre

a existujú dokonca i chaty, či už česko-slovenský Jabber chat, alebo konferenčná miestnosť IRC, navštíviť môžete aj neoficiálnu príručku s vychytávkami a niečo sa nájde aj v slovenčine na domovskej stránke Ubuntu, alebo pre jednotlivé verzie 6.10 a 6.06 - Ďalšie výhody, ktoré sľubuje Ubuntu:

- Ubuntu chce byť vždy zadarmo a nikdy nebude žiadna "enterprise verzia" za špeciálny poplatok: "Chceme, aby mali všetci to najlepšie za rovnakých a slobodných podmienok."

- Ubuntu tím sľubuje pravidelné vydávanie nových verzií (každých 6 mesiacov). Môžete používať súčasnú stabilnú verziu, no nič vám nebráni pomáhať vylepšovať vývojársku verziu. Každá verzia je naďalej podporovaná aspoň 18 mesiacov. Je ale tiež možné vybrať si verziu s dlhodobou podpodou tzv. LTS.

Keďže sme mali k dispozícii dvojjadrový 64 bitový procesor, rozhodli sme sa použiť 64-bitovú distribúciu.

Okrem týchto faktov dávame do pozornosti aj to, že na našej stránke sa nachádza aj kompletne preložená príručka k tomuto systému - Príručka Ubuntu servera. V našom návode sa na ňu budeme niekoľkokrát odvolávať.

Inštalácia základného systému školského servera

I napriek tomu že je táto strana návodu pomerne dlhá, je inštalácia Ubuntu servera veľmi jednoduchá a nezaberie ani veľa času. Návod je doplnený obrázkami, ktoré sa dajú zväčšiť tak, že na ne kliknete.

Pozor!!! Táto kniha je ešte v skorom štádiu, všetky doterajšie časti boli otestované a mali by fungovať, ak však chcete nainštalovať Ubuntu server na server, ktorý práve používate v škole, vytvorte si pre každý prípad zálohu vášho súčasného systému, aby ste mali možnosť vrátiť sa k pôvodnému systému (je tiež možné nainštalovať ubuntu server ako tzv. dual boot). Návod píšeme tak, že každý týždeň pribudne jedna strana, preto vás zatiaľ prosíme o trpezlivosť.

- Najskôr je potrebné stiahnuť CD zo stránky Ubuntu: http://www.ubuntu.com/getubuntu/download

- Obraz tohto CD napálime na CD.

- Nájdeme údaje o našej sieti - Protokol o odovzdaní asymetrického prístupu k službe EDU.SK#NET

- Ak máme počítač s dvoma sieťovými kartami, kábel z karty, ktorá je na doske, strčíme do routra Cisco (alebo iného zariadenia, cez ktoré sa pripájate na internet) a druhý kábel do switchu. Ak máte len jednu sieťovú kartu, tak kábel strčte do switchu.

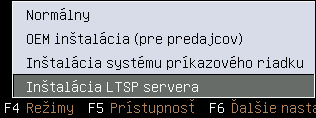

- odriekame fungujúcu modlitbu, zapneme PC a vložíme napálené CD do mechaniky

- ak po chvíli nabehne táto obrazovka: tak je všetko v poriadku a môžeme pokračovať, ak nenabehne, pravdepodobne nie je nastavené bootovanie z CD rom. V takomto prípade je potrebné toto bootovanie nastaviť v BIOSe.

Výber jazyka

- nastavte si jazyk stlačením klávesy F2

- zvoľte Kontrola CD média na chyby - zabijete tak síce trochu času, no v prípade, že je CD zle napálené alebo bol zle stiahnutý obraz CD, vyhnete sa zbytočným nepríjemnostiam.

- zvoľte inštaláciu na pevný disk

Nastavenie siete

- Spustí sa inštalácia a prebehne niekoľko obrazoviek (rozpoznávanie zariadení, načítavanie súčastí a rozpoznávanie sieťových zariadení). Potom sa inštalačný program spýta na základné sieťové rozhranie (iba ak máte dve sieťové karty). Ak ste zapojili sieťovú kartu na doske do routra Cisco, zvoľte eth0.

- Ak nemáme v sieti iný server, mala by sa sieťovej karte prideliť IP adresa prostredníctvom DHCP (dynamické prideľovanie IP adries), ktoré zabezpečuje CISCO router. Ak však chceme na náš server umiestniť Web stránku, musíme nastaviť sieť ručne. Preto na obrazovke, kde sa inštalačný program pýta na názov počítača, zvolíme Naspäť:

- Zvolíme manuálne nastavenie siete

- Každá škola by mala mať pridelenú adresu v rámci siete EDU v tvare 10.X.Y.0. Pričom adresa 10.X.Y.1 je adresa Gateway (brána LAN) a 10.X.Y.10 je tlačiareň IBM 1312. Konkrétne X a Y si musíte nájsť v dokumente spomínanom v bode 3. Pre server je možné zvoliť ľubovoľnú adresu zo statického rozsahu tj 10.X.Y.1-99. Odporúčame použiť adresu 10.X.Y.2 (pravdaže, ak ste ju už v minulosti nepriradili inému počítaču).

- Masku siete môžeme ponechať takú ako nám inštalačný program ponúkne

- Ako bránu opäť ponecháme ponúknutú IP adresu v tvare 10.X.Y.1, kde X a Y zodpovedajú číslam vašej adresy

- Adresy DNS nastavte podľa údajov EDU.SK#NET alebo nastavte tie, ktoré vidíte na nasledujúcom obrázku:

- Ako meno počítača zadajte ľubovoľné meno napríklad Server1

Rozdelenie disku

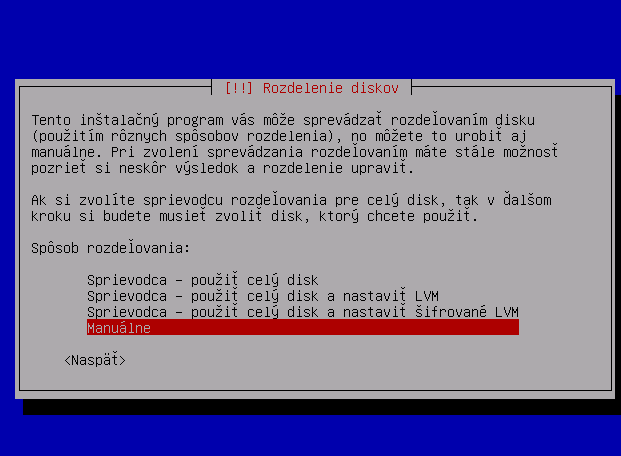

- Ak máte v počítači len jeden disk, zvoľte si Sprievodca - použiť celý disk (predpoklad je, že inštalujete na čistý disk, resp. že chcete to, čo bolo povodne na disku, vymazať). Ak však máte dva disky ako my, pokračujte podkapitolou Vytvorenie softvérového diskového poľa Raid 1 školského servera

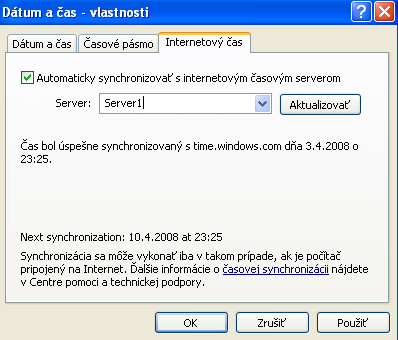

Nastavenie hodín

- Ak počítač inštalujte na čistý systém (čo predpokladá tento návod) a nemáte dual boot, tak zvoľte áno

Nastavenie používateľa

- Ubuntu nemá správcovský účet, aj preto je potrebné vytvoriť jeden účet, cez ktorý sa bude dať k systému pristúpiť. Je možné vytvoriť ľubovoľný účet a neskôr cez neho vytvoriť účet správcu systému. My sme sa však rozhodli použiť na správu systému bežný účet, preto sme prvého užívateľa pomenovali správca. Takýto účet sa oproti bežnému účtu líši v tom, že pred každým zásahom do systému je potrebné zadať znova heslo. Pozor nie však každý používateľ má takéto oprávnenia! Používatelia, ktorých neskôr vytvoríme nebudú mať oprávnenie prepnúť sa do režimu správcu, ak nebudú zaradený v skupine admin.

- Tu zadajte prihlasovacie meno, pomocou ktorého sa budete k serveru prihlasovať.

- Zvoľte heslo, čím dlhšie, tým lepšie, vhodné je používať kombináciu veľkých a malých písmen, čísla a netradičné znaky, nie však znaky s diakritikou. Heslo je veľmi dôležité si zapamätať.

- Zadajte heslo znova pre potvrdenie

Výber súčastí systému

- Tu si popíšeme na čo slúžia jednotlivé ponúkané súčasti

DNS Server slúži na prevod doménových mien na IP adresy a naopak. Nainštalovaním tohto servera urýchlite zisťovanie IP adries, čiže sa o niečo málo zrýchli prístup k webovým stránkam. Okrem toho však môžete nastaviť DNS záznamy, to znamená, že môžete povedať, ktorý počítač bude mať meno napríklad mail.gymkremnica.edu.sk. Viac o DNS sa dozviete tu.

LAMP Server, ktorý obsahuje Apache2 - webový server umožňujúci publikovanie na webe, MySQL databázu a PHP. Viac sa dozviete na formax.sk.

Poštový Server je server umožňujúci prijímanie a odosielanie elektronickej pošty. Viac o jednotlivých službách mailového servera sa dozviete vo Vixovej príručke.

SSH Server OpenSSH je server umožňujúci pripojiť sa na náš server pomocou šifrovaného spojenia, ktoré sa používa na vzdialenú správu servera. Viac o SSH sa dozviete vo Vixovej príručke.

Databázový Server PostgreSQL je alternatívnou databázou k MySQL

Print Server je server na zdieľanie tlačiarní v sieti a správu dokumentov určených na tlač.

Súborový server Samba je server, ktorý dokáže zdieľať súbory s operačným systémom MS Windows. Dokáže tiež riadiť sieťovú doménu M$ Windows.

My sme zvolili všetky súčasti okrem alternatívnej databázy PostgreSQL. Nevravím však, že je to nutnosť. Napríklad nebude potrebné inštalovať tlačový server, ak na škole máte iba jednu tlačiareň dodanú Infovekom (IBM 1312), ktorá je sama tlačovým serverom. Naopak OpenSSh odporúčame určite nainštalovať, pretože vzdialená správa je výborná vec. Ostatné služby odporúčame nainštalovať tiež.

Nastavenie súčastí systému

- Zadáme heslo pre používateľa "root" k databáze MySQL

- Zvolíme typ poštového servera, ak neviete ktorý, ponechajte predvolené Internet site

- Zadajte systémové poštové meno v tvare vasadomena.sk v našom prípade gymkremnica.edu.sk

- Teraz je hotová inštalácia základného systému, spolu s niektorými servermi. Vyberte CD z mechaniky a dajte pokračovať.

Vytvorenie softvérového diskového poľa Raid 1 školského servera

Ak vám záleží na tom aby údaje v serveri boli aspoň trochu zabezpečené, tak je dobré do servera vložiť dva rovnako veľké disky a nastaviť ich zrkadlenie pomocou diskového poľa RAID 1. Táto možnosť zabezpečí, že ak sa jeden z diskov náhodou pokazí, rovnaký obsah bude i na druhom disku. Teda bude stačiť pokazený disk nahradiť novým diskom a údaje opäť zduplikovať i na nový disk.

Ak chceme aby bol náš server výkonnejší je možné použiť diskové pole RAID 0. V takomto prípade sa údaje rozložia na oba disky takže zápis bude skoro dvojnásobne rýchlejší.

Je tiež možné použiť kombináciu oboch metód tzv. RAID 10 - no tu sú potrebné 4 rovnaké disky. Návod ako disk nastaviť sa nachádza v článku Inštalácia Ubuntu so softvérovým RAID 10

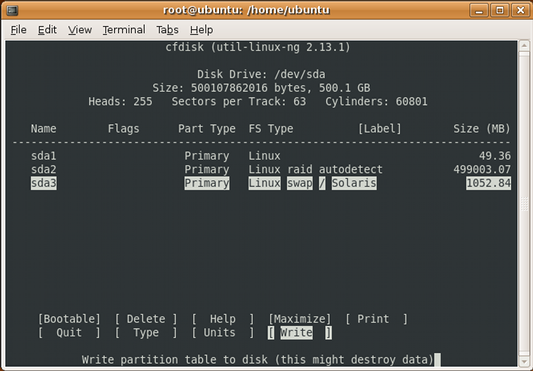

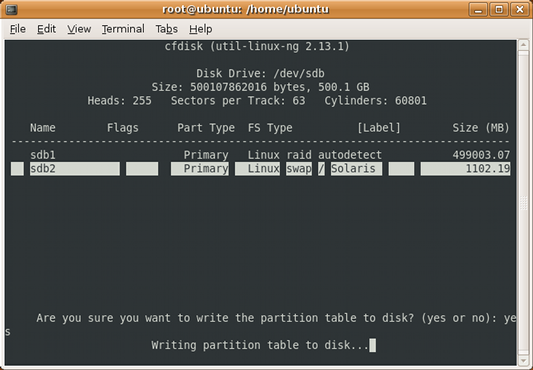

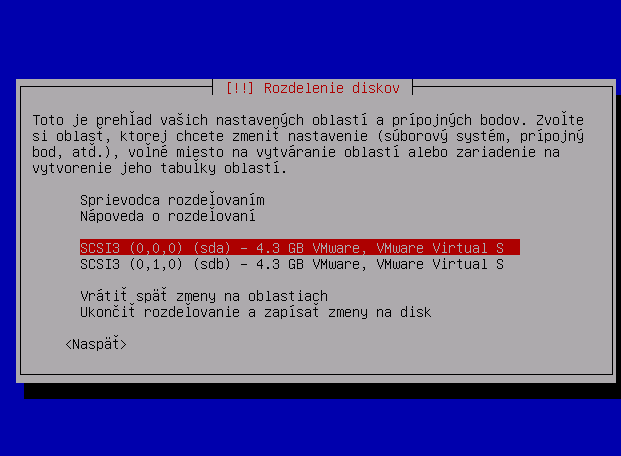

- Ak máte v počítači dva disky tak ako my zvoľte si manuálne rozdelenie.

Pole Raid 1 je také zoskupenie diskov kde sa na všetky disky v tomto zoskupení "zrkadlí" ten istý obsah. V prípade poškodenia jedného z diskov je ten istý obsah uložený aj na ostatných diskoch. Viac o tom, ako funguje pole RAID sa môžete dozvedieť vo Wikipédii.

Pole Raid 1 je také zoskupenie diskov kde sa na všetky disky v tomto zoskupení "zrkadlí" ten istý obsah. V prípade poškodenia jedného z diskov je ten istý obsah uložený aj na ostatných diskoch. Viac o tom, ako funguje pole RAID sa môžete dozvedieť vo Wikipédii. - Po tom ako ste zvolili manuálne rozdelenie diskov vyberte prvý disk zo zoznamu.

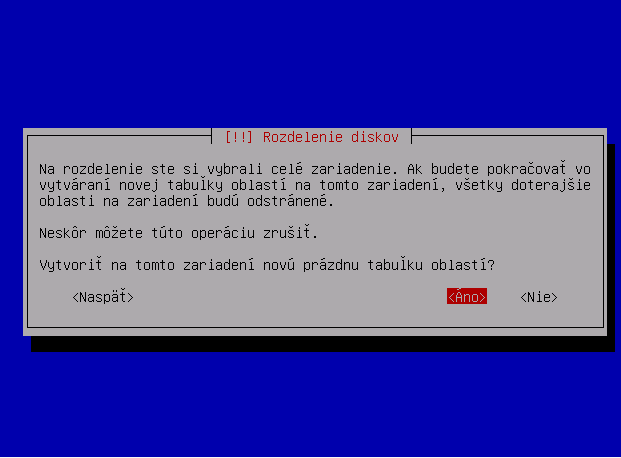

- Vytvorte novú prázdnu tabuľku oblastí

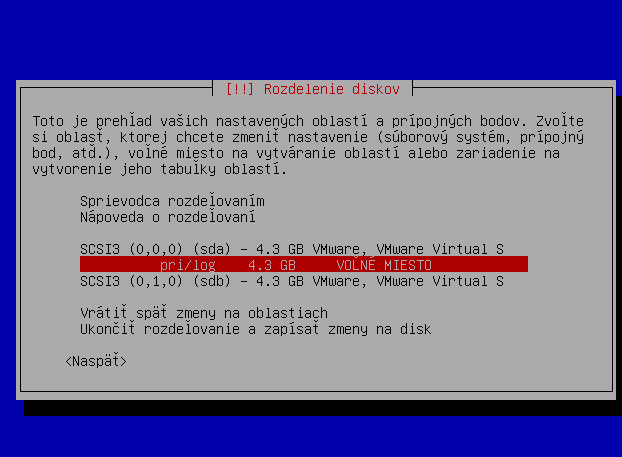

- Vyberte voľné miesto

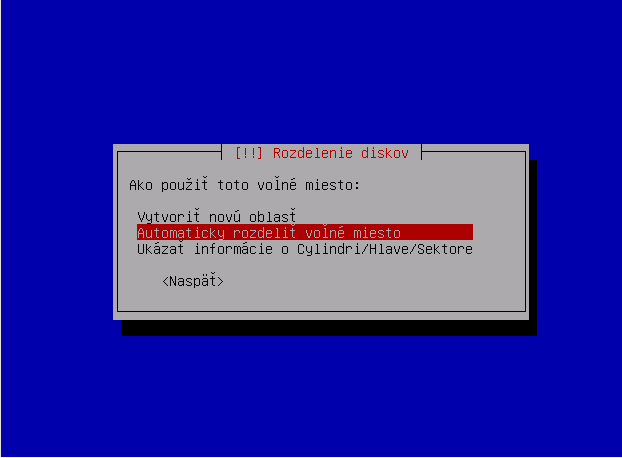

- Zvoľte automaticky rozdeliť voľné miesto

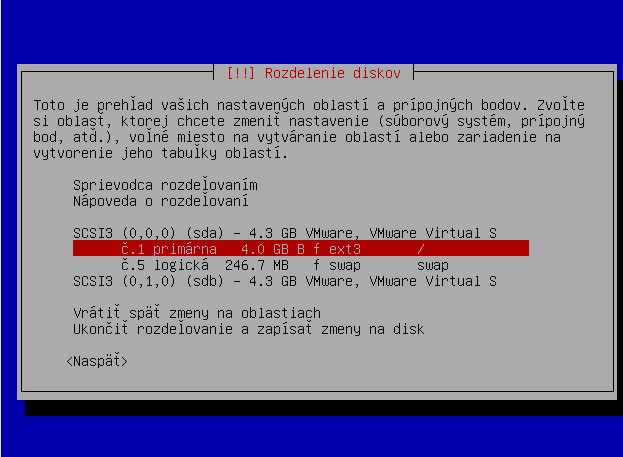

- Vyberte pimárnu partíciu ext3

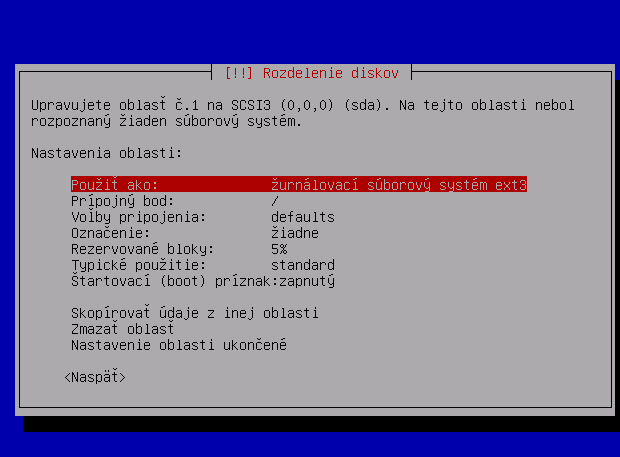

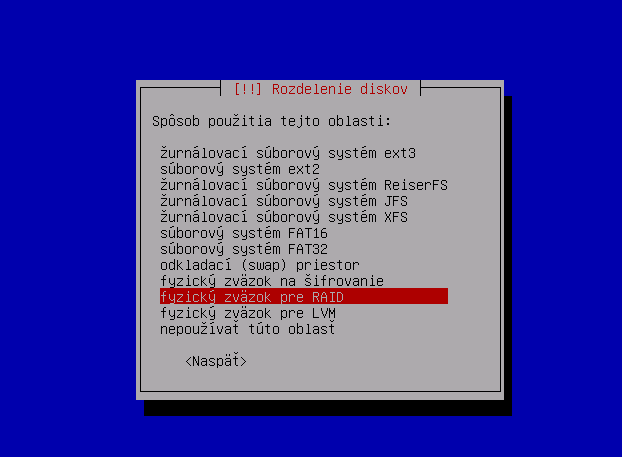

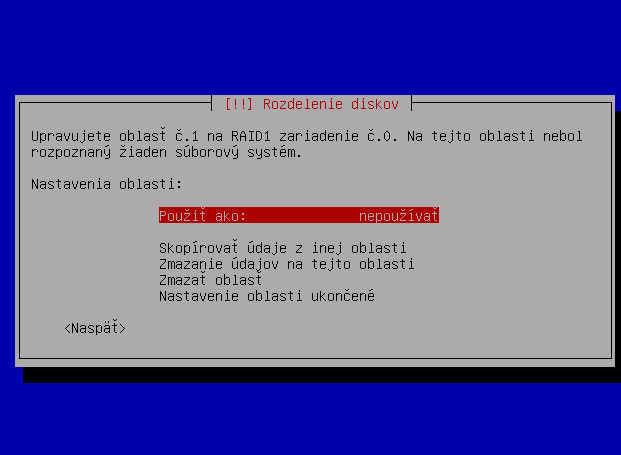

- Zvolte prvú položku "Použiť ako"

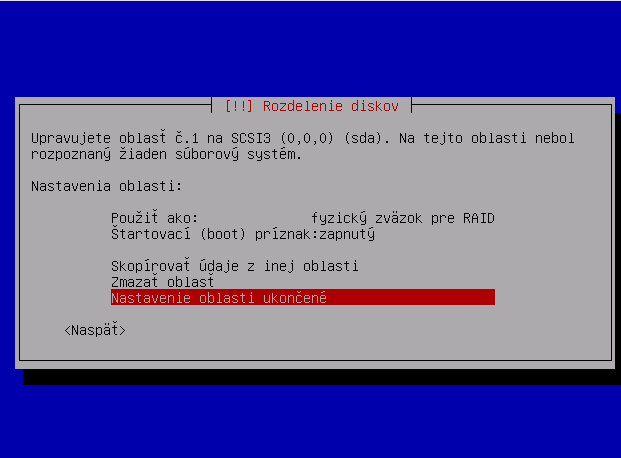

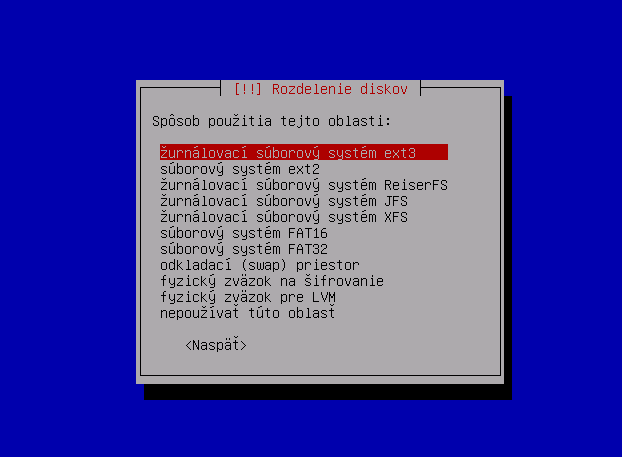

- Nastavte novú hodnotu "fyzický zväzok pre Raid"

- Ukončite nastavovanie oblasti.

- postup 6-9 zopakujte aj pre logickú oblasť swap

- postup 2-10 zopakujte aj pre druhý disk

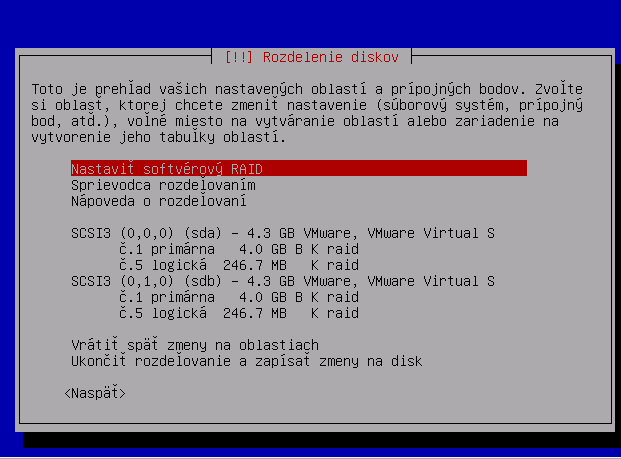

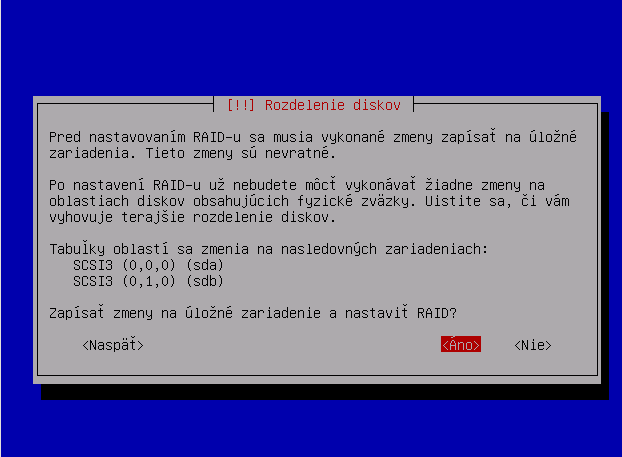

- Zvoľte "Nastaviť softvérový Raid"

- Zapíšte zmeny

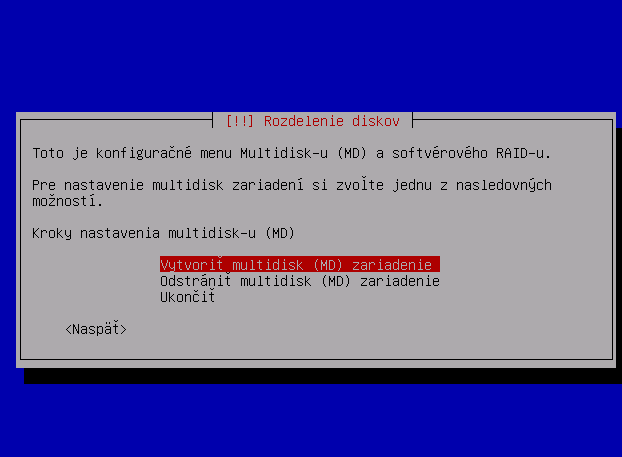

- Vytvorte multidisk zariadenie

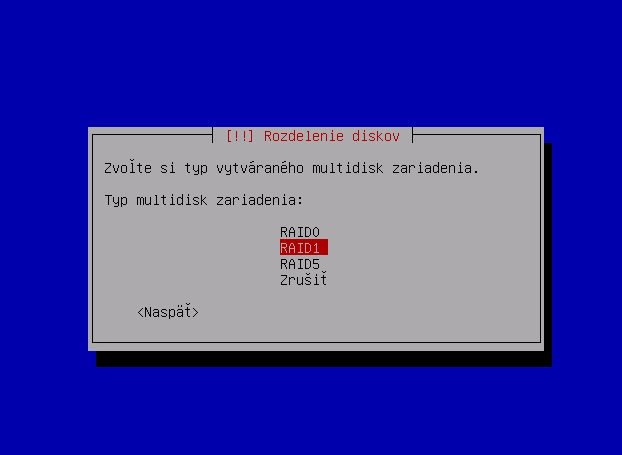

- Ako typ zariadenia zvoľte RAID1

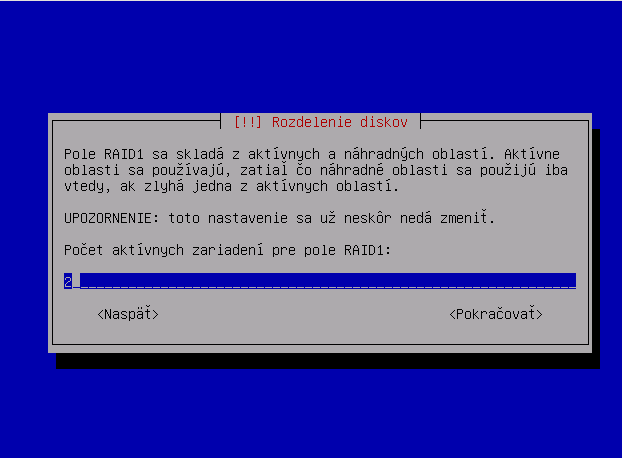

- Počet aktívnych zariadení ponechajte na 2

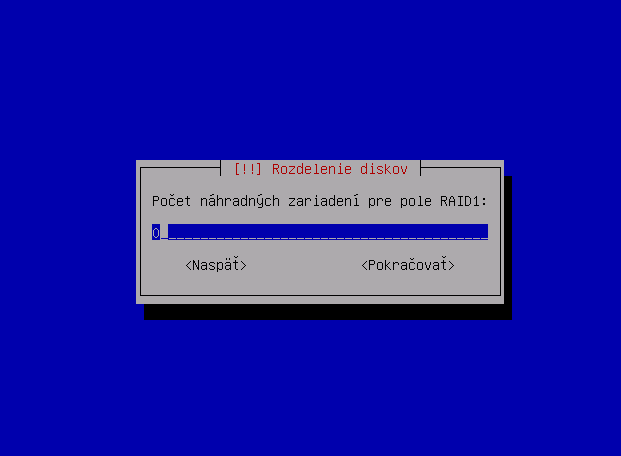

- Počet náhradných zariadení ponechajte na 0

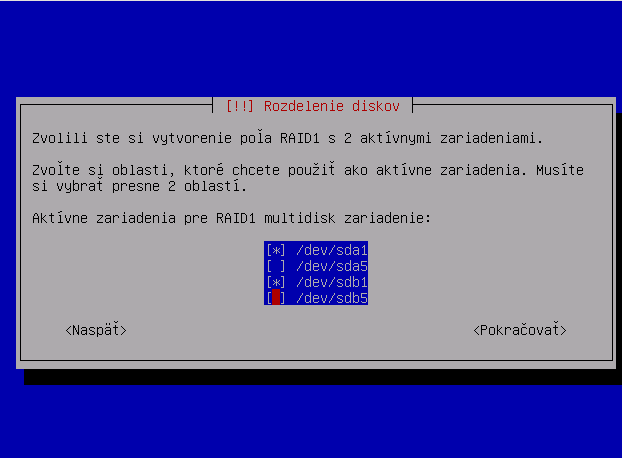

- Označte prvé partície z oboch diskov

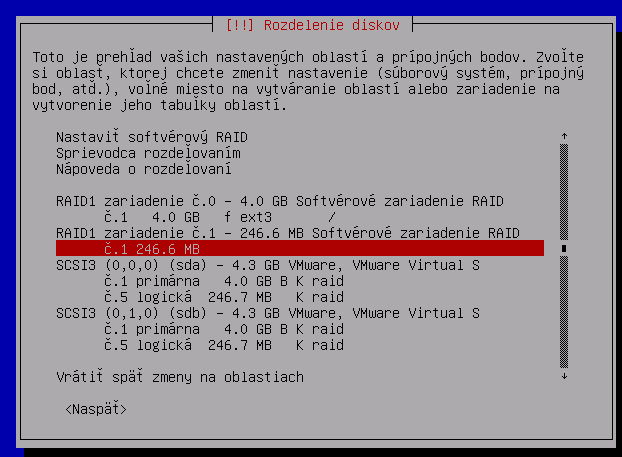

- postup 14-18 zopakujte aj pre zvyšné oddiely diskov

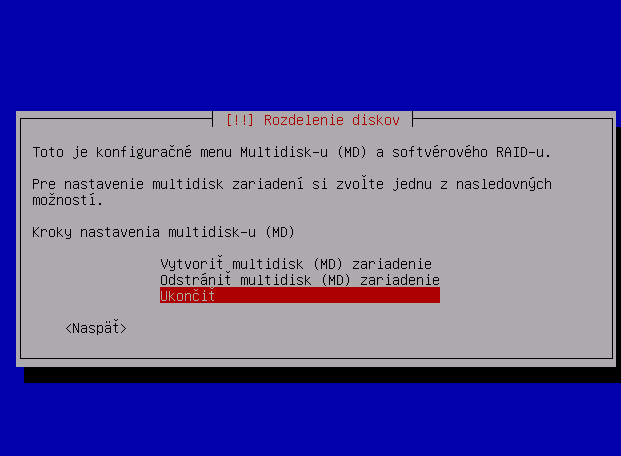

- Ukončite prácu s multidiskom

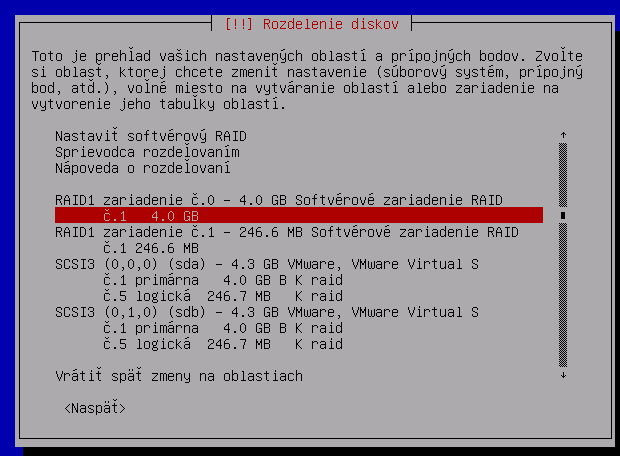

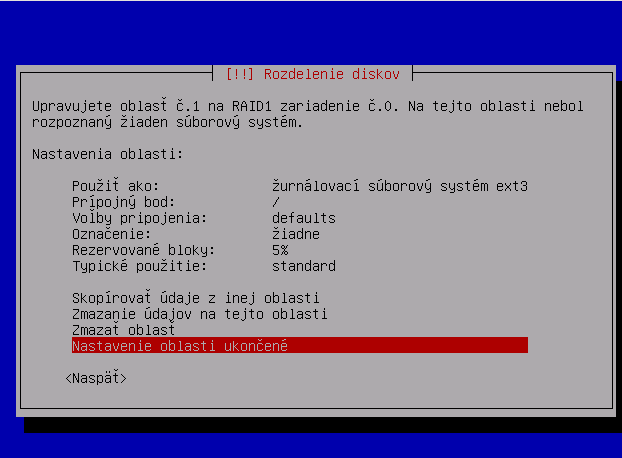

- Vyberte prvú RAID oblasť

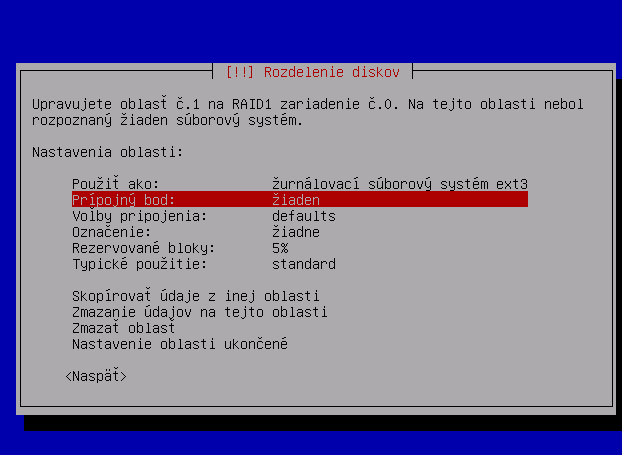

- Vyberte prvú položku "Použiť ako"

- Nastavte žurnálovací súborový systém ext3

- Zvolte druhú položku "Prípojový bod"

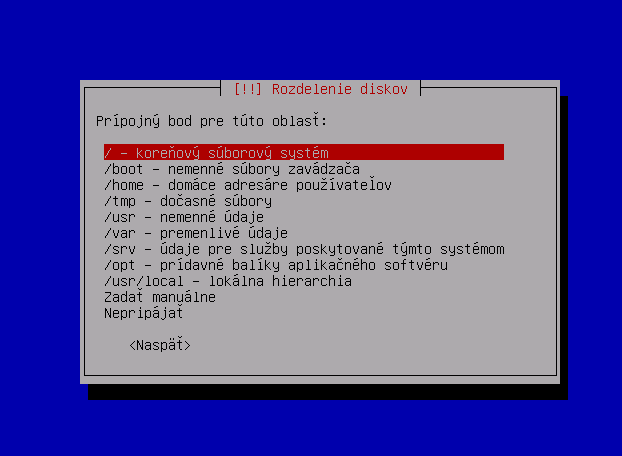

- Nastavte "/ - koreňový súborový systém"

- Ukončite nastavenie oblasti

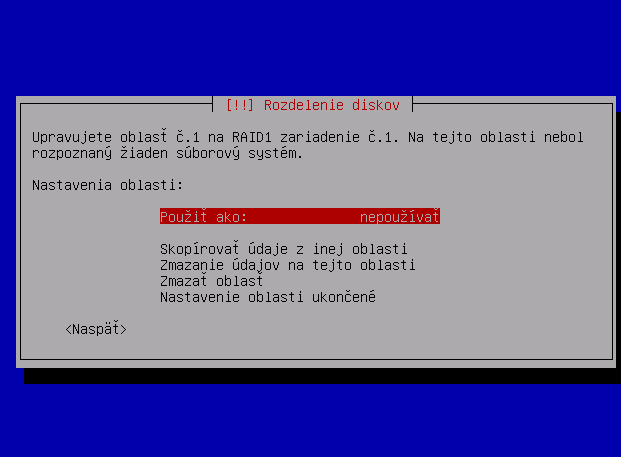

- Zvoľte Druhú RAID oblasť

- Vyberte prvú položku "Použiť ako"

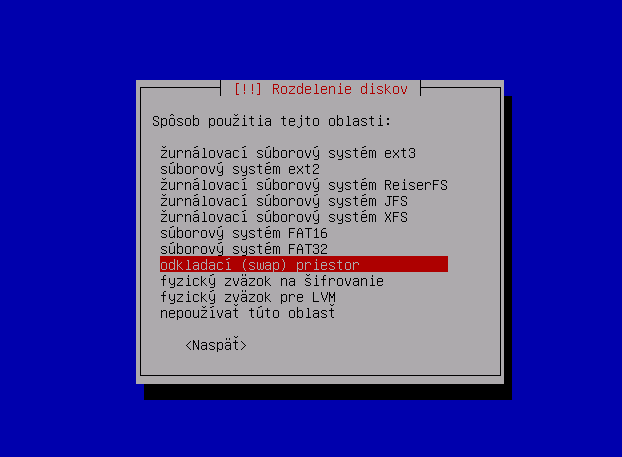

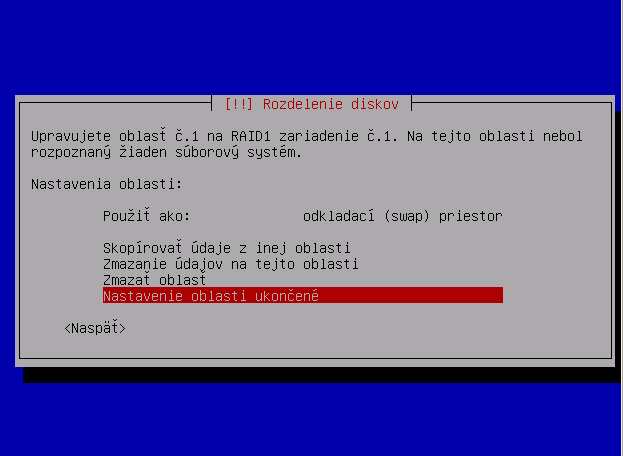

- Nastavte odkladací (swap) priestor

- Ukončite nastavenie oblasti

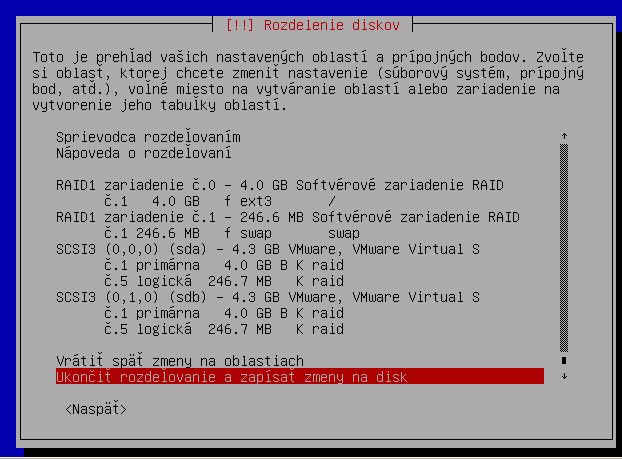

- Ukončite rozdeľovanie oblastí

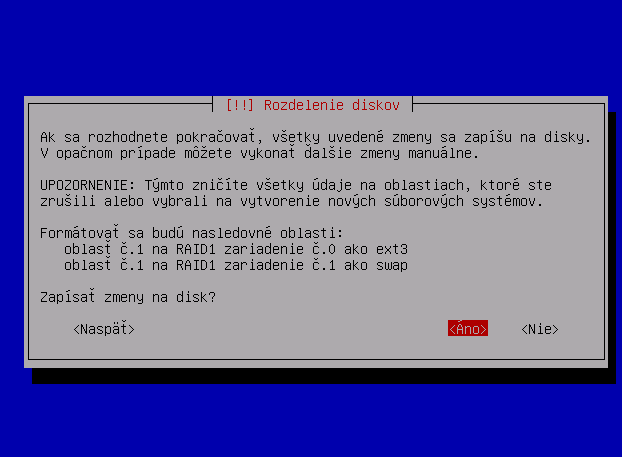

- Zapíšte zmeny na disk

Tu je postup ako takéto pole vytvoriť:

Teraz môžete prejsť späť na kapitolu Inštalácia základného systému školského servera

Doinštalovanie programov pre správu školského servera

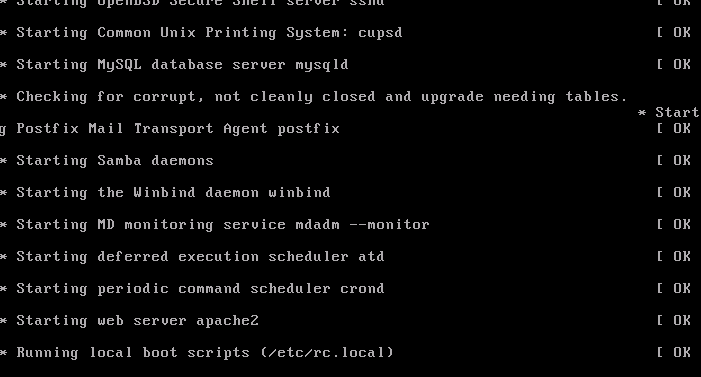

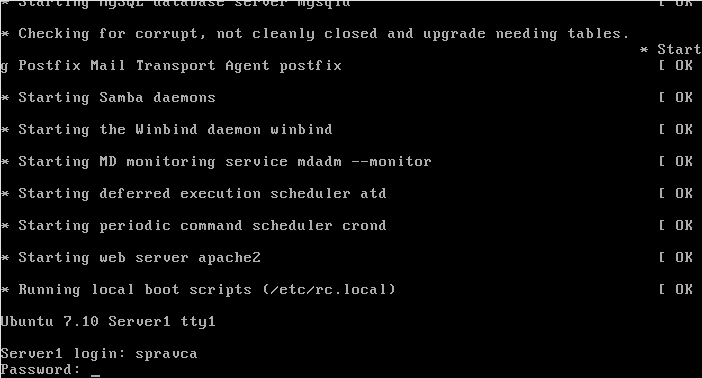

Po reštarte počítača sa na obrazovke objaví niečo takéto:

Kto by čakal dajaký grafický systém podobný MS Windows bohužiaľ alebo skôr vďaka bohu sa nedočká. Keďže my sme boli tiež odporcovia textového režimu, nainštalovali sme si grafické prostredie, no vzápätí sme to oľutovali pretože veľmi vzrástla spotreba pamäte. Potom sme hľadali iné riešenie - neinštalovať celé desktop prostredie ale iba manažéra okien alebo súborového manažéra. Podarilo sa nám sprevádzkovať prostredie Fluxbox, na ktoré sa vďaka x11vnc dá pripojiť pomocou VNC klienta - čo je program na prenos obrazu, takže je možné sa na server pripojiť i v grafike zo vzdialeného počítača.

Teraz z odstupom času (asi 2 mesiace) sa nám zdá i toto riešenie ako zbytočné, pretože ho nepoužívame. Ak vás ešte stále odpudzuje textový režim nebojte sa, o chvíľu vám porozprávame o výborných programoch na správu PC, ktoré sú v grafike. Tieto programy sa však nespúšťajú priamo na serveri ale fungujú ako webové rozhrania. Vlastne ani nebudete potrebovať mať k serveru pripojený monitor.

Prihlásenie sa ku školskému serveru

Aby sme však mohli niečo robiť musíme sa prihlásiť:

- Stlačte Enter - Malo by sa zjaviť "Server1 login:" (ak ste ako meno počítača zadali Server1)

- zadajte "spravca" (alebo svoj login, ktorý ste pri inštalácii vytvorili)

- zadajte svoje heslo

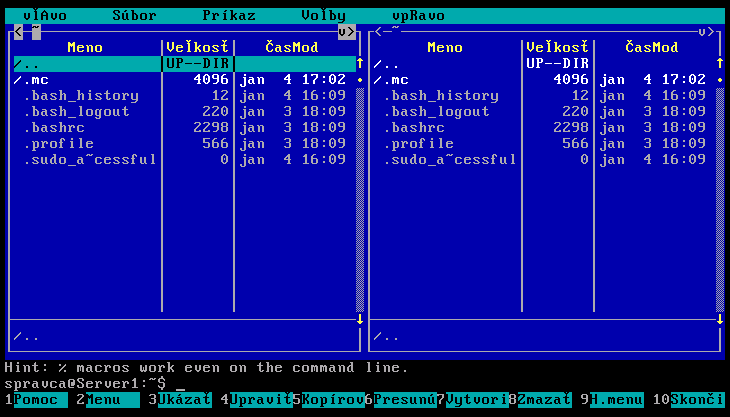

Midnight commander

Ľudia, ktorý v minulosti ešte pracovali v operačnom systéme MS DOS, určite poznajú program Norton Commander alebo Volcov Commander. Niektorí, tiež používajú v operačnom systéme MS Windows Total Commander alebo iný klon Norton Commandera. Všetkých týchto ľudí určite poteší Midnight Commander, ktorý nainštalujeme takto:

sudo apt-get install mc

Teraz je znova potrebné znova zadať heslo. Počítač vypíše, ktoré balíčky sa budú okrem mc inštalovať a spýta sa, či to naozaj chcete. Zadajte teda "Y" (ako áno) Midnight commander teraz môžeme spustiť príkazom

mc

teraz by ste mali vidieť spustený Midnight Commander:

Inštalácia programov

Program Midnight Commander sme nainštalovali pomocou príkazov, ktoré su možno pre vás cudzie preto ich teraz trochu vysvetlíme. Začneme príkazom sudo. Tento príkaz budeme potrebovať veľmi často. Slúži na to aby ste získali oprávnenie správcu. Ak by sme tento príkaz nezadali, operačný systém by tvrdil, že na vykonanie zadaného príkazu nemáme dostatočné oprávnenie. Vždy po zadaní príkazu sudo sa systém spýta na vaše heslo, preto to od teraz budeme brať za samozrejmé a nebudeme uvádzať do postupov aby ste zadali svoje heslo.

Ďalším príkazom je príkaz apt-get. Tento príkaz je určený na prácu s balíčkami. Balíčky sú súbory s príponou .deb - ide o veľmi vzdialené ekvivalenty súborov install.exe či setup.exe známych z MS Windows. Tieto balíčky sú sústredené tzv. repozitároch. To sú akési úložištia balíčkov. Takže všetky balíčky sú uložené "pod jednou strechou" (resp pod niekoľkymi) a nie je ich potrebné hľadať na internete. Je však tiež možné nájsť balíčky, ktoré v týchto repozitároch nie sú, stiahnuť a nainštalovať ručne alebo nájsť ďalšie repozitáre, ktoré a dopísať ich do systému. Na inštalovanie nového programu použijeme príkaz

sudo apt-get install meno_balíčka

Ak chceme program odinštalovať napíšeme

sudo apt-get remove meno_balíčka

V prípade, že chceme program odinštalovať a chceme i zmazať jeho inštalačný balíček, napíšeme

sudo apt-get purge meno_balíčka

Pomocník (help) k príkazom

Ku každému príkazu v Linuxe môžeme získať pomoc (väčšinou v angličtine) viacerými spôsobmi:

väčšina príkazov na integrovanú stručnú pomocou, ktorú nám program vypíše po zadaní prepínača --help alebo jeho skrátenej verzie -h, napríklad:

apt-get -h

alebo

apt-get --help

podrobnejšiu pomoc poskytujú manuálové stránky. Ich rozsiahlosť a aktuálnosť je rôzna, ale jedno majú spoločné, pre zobrazenie používajú príkaz man a názov príkazu napríklad:

man apt-get

Manuálovú stránku zatvoríme stlačením klávesy "q"!!! Najaktuálnejšiu dokumentáciu získate príkazom info, ktorého použitie (a často aj výsledok) je rovnaké ako pri príkaze man, napríklad:

info apt-get

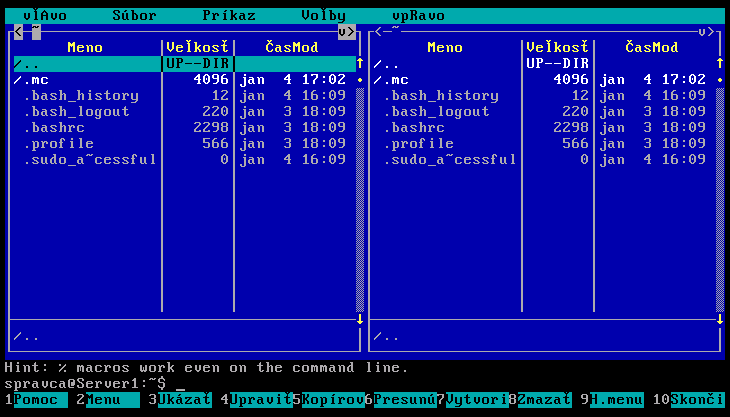

Odstránenie inštalačného CD z repozitárov

V prípade, že máte neobmedzené pripojenie na internet (všetky školy by mali mať), je výhodné systém nastaviť tak, aby nehľadal balíčky na inštalačnom CD, ale iba na internete. Ukončite Midnight Comander (ďalej len MC) sltačením klávesy "F10". Potom ho znova spustite s právami roota (správcu):

sudo mc

Od tohto okamihu je MC spustený s právami správcu systému. Dávajte si dobrý pozor čo robíte!!!

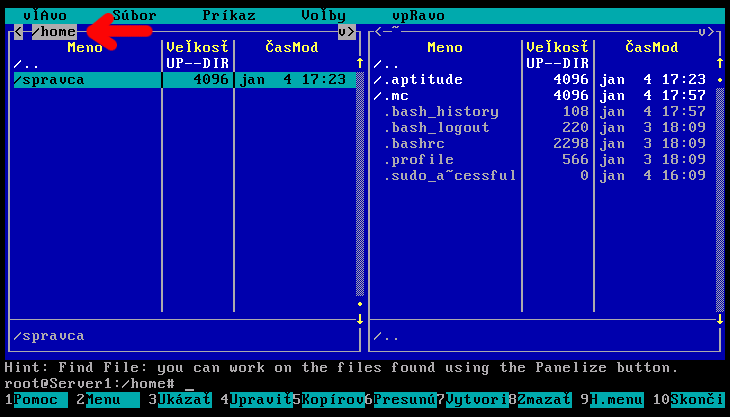

Teraz pomocou MC vyjdite až do hlavného priečinka. nastavíte kurzor (tyrkysový pásik) na "/.." tak ako je to na nasledujúcom obrázku a stlačíte enter:

Teraz sa nachádzate v priečinku "/home" (môžete ho vidieť v hornej časti obrazovky), to je priečinok v ktorom sú uložené profily používateľov. Ak ste postupovali podľa nášho návodu a vytvorili ste pri inštalácii používateľa s názvom "spravca" tak teraz máte kurzor na priečinku s takýmto názvom.

Teraz znova posuňte kurzor na "/.." a stlačte enter. Ste v koreňovom priečinku systému. Toto je niečo ako c: v operačnom systéme MS Windows.

Teraz presuňte kurzor na adresár "/etc" a stlačte enter. V tomto priečinku sa nachádzajú všetky konfiguračné súbory - veľmi vzdialené ekvivalenty súborov s príponou ini, ktoré používa MS Windows. Toto bude priečinok, ktorý budeme veľmi často otvárať.

Teraz vojdite do adresár "/apt" v hornej časti by mala byť zobrazená cesta "/etc/apt".

Teraz sa prepneme do druhého okna pomocou klávesy "TAB" na klávesnici a rovnakým postupom nastavíme tú istú cestu aj do druhého panelu.

Teraz si vytvoríme zálohu súboru ktorý chceme upravovať. Vytváranie záloh konfiguračných súborov je veľmi dôležité!!! V prípade že niečo pokašleme, môžeme to vrátiť.

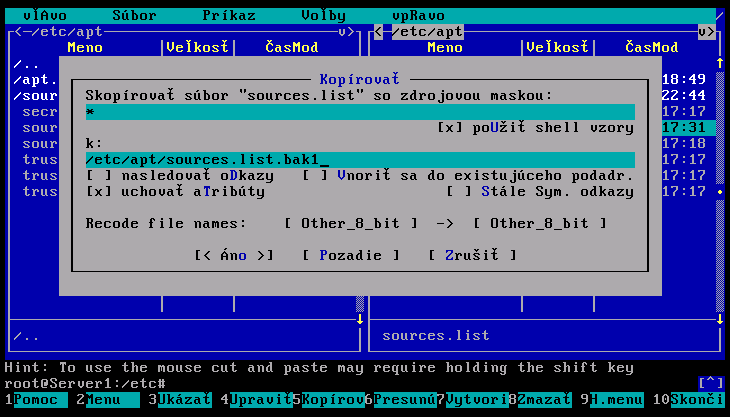

Nastavme kurzor na súbor s názvom "sources.list" a stlačte na klávesnici "F5" (kopírovať) a za zobrazovanu cestu "/etc/apt" dopíšte "/sources.list.bak1" a stlačte enter, čím vytvoríte kópiu súboru s takýmto názvom.

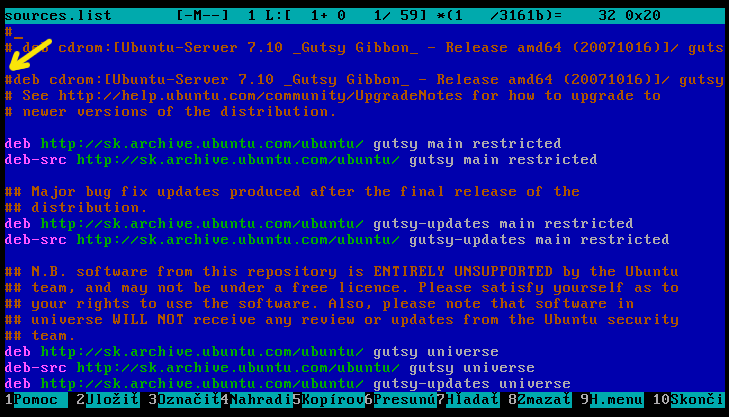

Teraz, keď máme zálohu, môžeme editovať súbor. nastavíme kurzor na súbor "sources.list" a stlačíme klávesu "F4" (editovať). Uvidíme pred sebou rôznofarebný text, pričom sa nejedná len o grafický efekt, ale farebne je zvýraznená syntax tohoto súboru. To čo je potrebné urobiť, je vložiť pred riadok začínajúci

deb cdrom...

znak "#" ten sa na slovenskej klávesnici píše pomocou kombinácie kláves AltGR+x (AltGR je pravý alt). Po doplnení znaku "#" by súbor mal vyzerať takto:

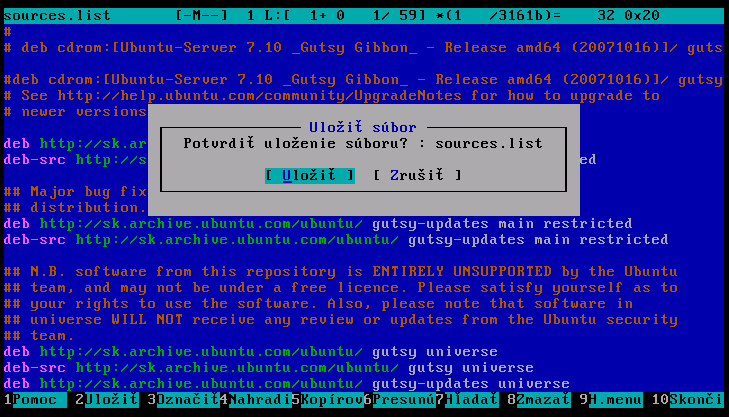

Zmeny v súbore uložíme stlačením klávesy "F2" (Uložiť) a potvrdíme uloženie.

Teraz môžeme opustiť editor klávesou "Esc".

Aktualizácia systému

Teraz môžeme vykonať aktualizáciu systému. Tento krok je veľmi dôležitý, pretože aktualizácie neprinášajú iba nové funkcie ale i odstraňujú chyby. V programe MC je možné skryť panely kombináciou kláves Ctrl+o. Ak tento povel vykonáte uvidíte iba príkazový riadok. Keďže máte MC spustený príkazom sudo, už ho nemusíte pred príkazy písať. Zadajte teda príkaz:

apt-get update

Tento príkaz načíta z úložiska distribúcie zoznam najnovších balíčkov. Tento príkaz je vhodné zadať pred každou inštaláciou, ktoréhokoľvek balíčka z úložiska. Samotnú aktualizáciu vykonáte príkazom

apt-get upgrade

Systém zobrazí zoznam programov ktoré bude aktualizovať. Opäť je potrebné potvrdiť aktulaizáciu zadaním "Y". Po aktualizácii môžete zapnúť panely MC (Ctrl+o).

Inštalácia programu Webmin

Program je veľmi užitočné grafické web rozhranie, slúžiace na správu serverov. Jeho inštalácia je veľmi jednoduchá:

- Otvorte súbor /etc/apt/sources.list (vyššie opísaným spôsobom), ktorý obsahuje zoznam zdrojov softvéru

- Na koniec pridajte nový zdroj dopísaním riadka deb http://download.webmin.com/download/repository sarge contrib

- Uložte súbor(F2) a opustite editor(ESC)

- Vypnite panely v MC (CTRL+o)

- Stiahnite a nainštalujte Kľúč k zdroju softvéru zadaním príkazov (znak ~ napíšete pomocou Alt Gr + a):

cd ~ wget http://www.webmin.com/jcameron-key.asc sudo apt-key add jcameron-key.asc - Zaktualizujte zoznam balíčkov zadaním apt-get update

- Nainštalujte Webmin príkazom apt-get install webmin

- Zapnite zobrazenie panelov

Ak máte v počítači iba jednu sieťovú kartu, môžete sa k programu Webmin pripojiť z iného počítača tak, že zadáte do internetového prehliadača IP adresu počítača, ktorú ste priradili sieťovej karte na začiatku inštalácie a zadaním portu 10000. Teda http://10.x.y.2:10000 kde x a y sú čísla IP adresy vašej školy v sieti EDU#Net.

AK máte dve sieťové karty budete si musieť najskôr nastaviť druhú kartu, podľa postupu v ďalšej kapitole.

Nastavenie druhej sieťovej karty v školskom serveri

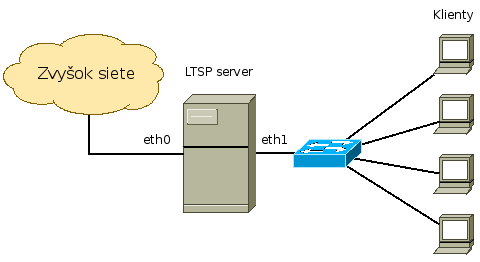

Ak máme v počítači dve sieťové karty, musíme nastaviť i druhú sieťovú kartu. Môžeme náš server použiť ako firewall. Túto možnosť odporúčame najmä vtedy ak chcete aby bol server dostupný verejne z internetu. Podstatne tak zvýšite bezpečnosť vašej siete.

Ak má byť vaša sieť bezpečná tak jednu sieťovú kartu zapojíte do Cisco routera, cez ktorý sa pripájate na internet a druhú do switchu do ktorého sú pripojené ostatné počítače siete.

Od Cisco routeru musí byť switch rozvádzajúci sieť odpojený. Server bude fungovať nasledovne:

Internet --> vonkajšia sieťova karta servera --> firewall s prekladom adries --> vnútorná sieťová karta servera -->switch --> ostatné počítače

Najprv pomocou postupu opísaného v predchádzajúcej kapitole, otvoríme súbor /etc/network/interfaces. Po jeho otvorení by ste mali vidieť takýto súbor:

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

auto eth0

iface eth0 inet static

address 10.x.y.2

netmask 255.255.255.0

network 10.x.y.0

broadcast 10.x.y.255

gateway 10.x.y.1

#dns-* options are implemented by the resolvconf package, if installed

dns-nameservers 195.146.128.60 195.146.132.59

dns-search vasadomena.edu.sk

kde miesto x a y sú čísla z vašej IP adresy v sieti EDU#Net.

Druhej sieťovej adrese môžeme priradiť adresu, ktorá bude patriť iba v lokálnej školskej sieti. Pre túto sieť je možné vyhradiť adresy napríklad 192.168.1.x.

Prejdeme teda na koniec súboru a nastavíme druhú sieťovú kartu nasledovne:

# The secondary network interface

auto eth1

iface eth1 inet static

address 192.168.1.1

netmask 255.255.255.0

network 192.168.1.0

broadcast 192.168.1.255

teraz vypnite panlely MC a zadajte príkaz, ktorým sa reštartuje nastavenie siete starým osvedčeným spôsobom:

invoke-rc.d networking restart

Teraz sa i vy môžete pripojiť na server z hociktorej stanice v sieti, je však potrebné zmeniť jej sieťové nastavenia.

Nastavenie siete v distribúcii Debian

Pri inštalácii distribúcie Debian GNU/Linux sa Vás inštalátor opýta na jednotlivé nastavenia siete, tieto nastaví a všetko funguje . Ak sa však pomýlite alebo neskôr zmeníte topológiu siete, je potrebné nastavenia zmeniť. Možností je viac.

Ručná úprava konfigurácie

Konfigurácia siete je uložená v konfiguračnom súbore interfaces, ktorý nájdete v adresári /etc/network/interfaces. Jeho obsah môže vyzerať napríklad takto:

# The loopback network interface

auto lo

iface lo inet loopback

# Primárne sieťové rozhranie

auto eth0

iface eth0 inet static

hwaddress ether a1:b2:c3:d4:e5:f6

address 192.168.0.1

netmask 255.255.255.0

network 192.168.0.0

broadcast 192.168.0.255

gateway 192.168.0.253

# dns-* options are implemented by the resolvconf package, if installed

dns-nameservers 192.168.0.254

dns-search domov.skk

# druhé sieťové rozhranie

auto eth1

iface eth1 inet dhcp

Čo v tomto súbore možno vyčítať? Tak najprv počet a mená rozhraní. V tomto súbore sú definované tri rozhrania lo, eth0 a eth1 a všetky tri sú spúšťané automaticky, čo je definované časťou auto. Časť iface definuje typ rozhrania, možné sú vlastne tri druhy – spätná slučka, statické nastavenie a dynamické nastavenie. Existujú aj ďalšie, ale budem sa venovať len týmto trom možnostiam.

Spätná slučka

Spätná slučka (lopback) je rozhranie, pomocou ktorého počítač komunikuje sám so sebou, pričom vôbec nepoužíva sieťovú kartu. Podľa štandardov je IP adresa spätnej slučky 127.0.0.1, preto ju netreba nastavovať. O určenie, že rozhranie lo je rozhranie spätnej slučky sa stará časť iface:

iface lo inet loopback

vidíte v ňom slovo iface, nasledované menom rozhrania (lo), rodinou adries IPv4 (inet) a metódu spätnej slučky (loopback). Definícia spätnej slučky nemá žiadne ďalšie nastavenia.

Dynamické nastavenie

Dynamické nastavenie sieťových parametrov je možné robiť vtedy, keď máte v sieti DHCP (resp. BOOTP) server. V dnešnej dobe už skôr DHCP server, ktorý je novší a poskytuje pokročilejšie možnosti ako BOOTP, pričom je plne kompatibilný s BOOTP.

V tomto nastavení stačí v časti iface zadať meno rozhrania, rodinu adries a voľbu dhcp. Dynamické nastavenie žiadne ďalšie voľby nepoužíva:

iface eth1 inet dhcp

Statické nastavenie

Toto nastavenie sa používa na nastavenie statickej, čiže pevnej IP adresy rozhrania a ďalších potrebných parametrov. V časti iface túto možnosť nastavuje voľba static:

iface eth0 inet static

Toto nastavenie už potrebuje aj ďalšie voľby:

- address – IP adresa rozhrania

- netmask– maska siete

- hwaddress – MAC adresarozhrania

- network– IP adresa siete

- broadcast– IP adresa všesmerového vysielania

- gateway– IP adresa predvolenej brány

Nastavenie v súbore /etc/network/interfaces poskytuje aj ďalšie možnosti, ďalšie informácie hľadajte v manuálovej stránke man 5 interfaces.

Ak zmeníte nasatvenia siete v konfiguroačnom súbore interfaces, prejavia sa zmeny až po reštartovaní siete:

invoke-rc.d networking restart

Nastavenie pomocou ifconfig

Na konfiguráciu sieťového rozhrania je určený nástroj ifconfig. Ak ho spustíte bez parametrov, príkaz vypíše nastavenia všetkých všetkých rozhraní, napríklad:

ifconfig

eth1 Zapouzdření:Ethernet HWadr 00:0C:29:95:03:FF

inet adr:192.168.0.10 Všesměr:192.168.0.255 Maska:255.255.255.0

inet6-adr: fe80::20c:29ff:fe95:3ff/64 Rozsah:Linka

AKTIVOVÁNO VŠESMĚROVÉ_VYSÍLÁNÍ BĚŽÍ MULTICAST MTU:1500 Metrika:1

RX packets:98 errors:0 dropped:0 overruns:0 frame:0

TX packets:129 errors:0 dropped:0 overruns:0 carrier:0

kolizí:0 délka odchozí fronty:1000

RX bytes:10403 (10.1 KiB) TX bytes:10254 (10.0 KiB)

Vstupně/Výstupní port:0x2040 Paměť:e8920000-e8940000

lo Zapouzdření:Místní smyčka

inet adr:127.0.0.1 Maska:255.0.0.0

inet6-adr: ::1/128 Rozsah:Počítač

AKTIVOVÁNO SMYČKA BĚŽÍ MTU:16436 Metrika:1

RX packets:27 errors:0 dropped:0 overruns:0 frame:0

TX packets:27 errors:0 dropped:0 overruns:0 carrier:0

kolizí:0 délka odchozí fronty:0

RX bytes:1332 (1.3 KiB) TX bytes:1332 (1.3 KiB)

Výpis poskytuje vyčerpávajúce informácie o nastavení rozhrania, vrátane štatistík prijatých (RX) a odoslaných (TX) paketov, bytov, či štatistiku kolízií. Ak ako parameter zadáte meno rozhrania, príkaz zobrazí informácie len o zadanom rozhraní. Pomocou tohoto príkazu môžete aj nastaviť parametre rozhrania, ako IP adresu a sieťovú masku:

ifconfig eth0 192.168.0.1 netmask 255.255.255.0 up

Týmto nastavením nastavíte IP adresu rozhranie eth1 na 192.168.0.1 so sieťovou maskou 255.255.255.0 a rozhranie zároveň zapnete. Sieťové rozhranie eth1 vypnete príkazom:

ifconfig eth1 down

Nastavenie pomocou nástroja ip

Nástroj ip je novší ako ifconfig a jeho použitie je viacúčelové. Môžete pracovať nie len s nastavením rozhrania ale aj smerovania a podobne. Jeho možnosti môžete skúmať pomocou poskytnutej nápovedy:

ip help

a potom pomocou nápovedy jednotlivých objektov, napríkad

ip addr help

Výpis nastavení získate zadaním:

ip address show

1: lo: <LOOPBACK,UP,10000> mtu 16436 qdisc noqueue

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth1: <BROADCAST,MULTICAST,UP,10000> mtu 1500 qdisc pfifo_fast qlen 1000

link/ether 00:0c:29:95:03:ff brd ff:ff:ff:ff:ff:ff

inet 192.168.0.10/24 brd 192.168.0.255 scope global eth1

inet6 fe80::20c:29ff:fe95:3ff/64 scope link

valid_lft forever preferred_lft forever

Rovnako ako pri ifconfig môžete zadať meno rozhrania a obmedziť tak výpis na príslušné rozhranie. Pre zobrazenie štatistík príslušného rozhrania použite príkaz:

ip -s link show eth1

2: eth1: <BROADCAST,MULTICAST,UP,10000> mtu 1500 qdisc pfifo_fast qlen 1000

link/ether 00:0c:29:95:03:ff brd ff:ff:ff:ff:ff:ff

RX: bytes packets errors dropped overrun mcast

11857 108 0 0 0 0

TX: bytes packets errors dropped carrier collsns

10490 133 0 0 0 0

Parametre sieťového rozhrania môžete nastaviť pomocou:

ip address add 192.168.0.1/24 brd + dev eth1

čím nastavíte IP adresu rozhrania eth1 na 192.168.0.1 s 24-bitovou sieťovou maskou (255.255.255.0) a automatické nastavenie všesmerovej adresy (voľba brd +).

Pre odstránenie sieťovej adresy/rozhrania, zadajte:

ip address del 192.168.0.1 dev eth1

Spustenie a zastavenie rozhrania

Keď už máte parametre rozhrania nasatvené môžete ho zapnúť, respektíve vypnúť, pomocou príkazov ifup a ifdown:

ifup eth1

respektíve

ifdown eth1

Nastavenie prekladu mien

Zavedenie systému doménových mien bolo veľkým krokom k rozšíreniu internetu. Úlohou tohoto prekladu je preklad mena počítača na jeho IP adresu. V Linuxe (nakoniec vo Windows tiež) existuje súbor, ktorý uchováva lokálny zoznam mien a IP adries počítačov, a nájdete ho v /etc/hosts. Pre preklad mien v internete sa už dávno nepoužíva a nahradil ho systém DNS (Domain Name Service), ktorého konfigurácia je v súbore /etc/resolv.conf a môže vyzerať napríklad takto:

search skk

nameserver 192.168.0.253

Uvedené dva parametre nie sú jedniné, ale sú plne postačujúce. Prvý parameter nastavuje lokálnu doménu, ktorá bude prehľadávaná (skk je moja lokálna doména) a parameter nameserver udáva IP adresu menného servera. V tomto súbore môžete mať nasatvené až tri adresy menných serverov. Ak máte nainštalovaný vlastný menný server, nastavte tu nameserver 127.0.0.1. Ak Vás zaujímajú ďalšie možnosti, pozrite si manuálovú stránku man 5 resolv.conf.

Nastavenie statického smerovania

Nastavenie statických pravidiel smerovanie je možné viacerými spôsobmi. Začnem pomocou príkazu ip:

ip route add 192.168.55.0/24 via 192.168.0.253 dev eth1

čím nastavíte smerovanie do siete 192.168.55.0/24 cez rozhranie eth1 s IP adresou 192.168.0.253. Rovnaký cieľ dosiahnete aj pomocou staršieho príkazu route:

route add -net 192.168.55.0 netmask 255.255.255.0 gw 192.168.0.253 dev eth1

Výpis nastavených smerovacích pravidiel získate zadaním príkazu route bez parametrov alebo pomocou novšieho ip:

ip route show

Môžete tiež vyskúšať nastavenie, ktoré automaticky pridá smerovacie pravidlo pri zapnutí rozhrania a po jeho vypnutí ho zase odstráni. Toto správanie môžete dosiahnuť pridaním do súboru /etc/network/interfaces, do konfigurácie príslušného rozhrania, napríklad:

auto eth1

iface eth1 inet static

...

up route add -net 192.168.55.0 netmask 255.255.255.0 gw 192.168.0.253

down route del -net 192.168.55.0 netmask 255.255.255.0 gw 192.168.0.253

Veľa šťastia s nastavovaním siete.

Ako sa prvýkrát pripojiť ku školskému serveru z lokálneho počítača

Na to aby sme sa mohli pripojiť k novonainštalovanému serveru, je potrebné vykonať niekoľko zmien v sieťovom nastavení.

Nastavenie ak je v serveri jedna sieťová karta

Na lokálnej stanici nastavte

IP Adresa : 10.x.y.3 (kde x a y sú čísla ip adresy v siete EDU#Net)

Maska : 255.255.255.0

Brána : 10.x.y.2 (IP adresa novo nainštalovaného servera)

DNS : 10.x.y.2 (IP adresa novo nainštalovaného servera)

Nastavenie ak sú v serveri dve sieťové karty

Na lokálnej stanici nastavte

IP Adresa : 192.168.1.2

Maska : 255.255.255.0

Brána : 192.168.1.1 (IP adresa novo nainštalovaného servera)

DNS : 192.168.1.1 (IP adresa novo nainštalovaného servera)

Nastavenie v MS Windows XP

Otvoríme ponuku štart a zvolíme ovládací panel.

Kliknite na sieťové a internetové nastavenia.

Vyberte sieťové pripojenia.

Kliknite na lokálne pripojenie a vyberte Zmeniť nastavenie pripojenia.

Vyberte Internet protocol a tuknite na tlačítko Vlastnosti.

Nastavte parametre siete podla tabuľky vyššie.

Ako sa pripojiť do rozhrania Webmin na školskom serveri

Sadnime si k stanici, ktorú sme už nastavili (Ako sa prvýkrát pripojiť ku školskému serveru z lokálneho počítača) a otvorme webový prehliadač. Ako adresu zadajte (v prípade že ste postupovali podľa predchádzajúcich častí návodu) v prípade, že máte jednu sieťovú kartu (x a y sú čísla z vašej IP adresy v sieti EDU#Net):

https://10.x.y.2:10000

v prípade, že máte dve sieťové karty

https://192.168.1.1:10000

v prehliadači by ste mali uvidieť takúto stránku

Pomocou tohto formulára sa môžete prihlásiť k serveru pomocou vášho loginu (ak ste postupovali podľa nášho návodu tak je username "spravca") a hesla. Po zadaní údajov stačí stlačiť tlačidlo Login. Po prihlásení uvidíme takúto obrazovku:

Zmena jazyka rozhrania Webmin na slovenský

Ako prvý krok môžeme rozhranie prepnúť do slovenského jazyka. Po vykonaní tohto kroku bude rozhranie čiastočne preložené do slovenčiny (aspoň v čase písania článku bolo len čiastočne). Rozbaľte teda položku Webmin ťuknite na odkaz Change Language and Theme. Prepnite prepínač do polohy Perosnal choice, v rozbalovacej ponuke vyberte slovenský jazyk a potvrďte tlačidlom Make changes (viď obrázok).

Po vykonaní tohto kroku, už len obnovíme stránku pomocou klávesy F5 na klávesnici.

Ako sa pripojiť ku školskému serveru cez ssh

SSH je skratkou od Secure Shell - zabezpečený príkazový riadok. Je to sieťový protokol, ktorý umožňuje bezpečnú komunikáciu medzi dvoma počítačmi. Tento protokol bol navrhnutý na to, aby odstránil nedostatky nezabezpečených protokolov rlogin, telnet, rsh či ftp. Umožňuje vzdialené pripojenie sa na server a vykonávanie príkazov cez príkazový riadok ale tiež prenos súborov pomocou Secure FTP (ftp cez ssh).

Pripojenie z Linuxového klienta

Ak sa pripájate na server z linuxu, tak pravdepodobne už máte v systéme nainštalovaný klientsky program na pripojenie k SSH.

Ak máte na serveri len jednu sieťovú kartu, stačí otvoriť príkazový riadok a napísať

ssh spravca@10.x.y.2

Kde X a Y sú čísla vašej IP adresy v rámci siete #EDU.NET

Ak sa pripájate z vnútornej siete na server s dvoma sieťovými kartami, napíšte

ssh spravca@192.168.1.1

V prípade, že už máte definovaný DNS (ako zabezpečiť aby bol školský server viditeľný z internetu) záznam môžete použiť

ssh spravca@www.domena_skoly.edu.sk

Ak sa pripájate prvý krát, budete vyzvaní, aby ste potvrdili bezpečnostný certifikát servera. Po jeho potvrdení už zadáte len svoje heslo a pripojenie k serveru sa nadviaže.

Pripojenie z prostredia Windows

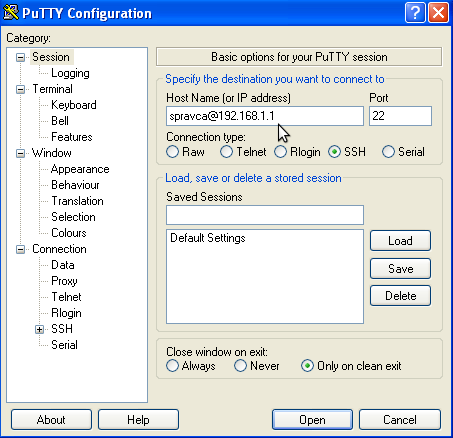

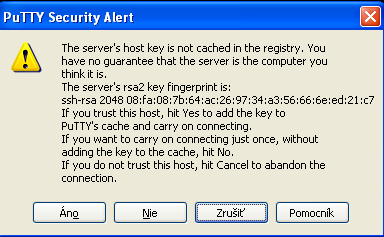

Na pripojenie k SSH je možné použiť viacero programov, no my si ukážeme pripojenie pomocou najznámejšieho z nich, ktorý sa nazýva PuTTY. Stiahnuť si ho môžete zo stránky http://www.chiark.greenend.org.uk/~sgtatham/putty/download.html a to buď ako samostatný program alebo ako inštalátor.

Po jeho stiahnutí (v prípade inštalátora i nainštalovaní) stačí vyplniť údaj Host name(or IP address).

Ak máte na serveri len jednu sieťovú, kartu zadáte

spravca@10.x.y.2

Kde X a Y sú čísla vašej IP adresy v rámci siete #EDU.NET

Ak sa pripájate z vnútornej siete na server s dvoma sieťovými kartami, napíšte

spravca@192.168.1.1

V prípade, že už máte definovaný DNS (ako zabezpečiť aby bol školský server viditeľný z internetu) záznam, môžete použiť

spravca@www.domena_skoly.edu.sk

Nastavenie môžeme uložiť zadaním názvu spojenia do poľa Saved Sessions a stlačením tlačidla Save.

Potom otvoríme spojenie tlačidlom Open.

Ak sa pripájate prvý krát, bude potrebné potvrdiť bezpečnostný kľúč servera.

A potom už len zadáte svoje heslo a pripojenie sa nadviaže.

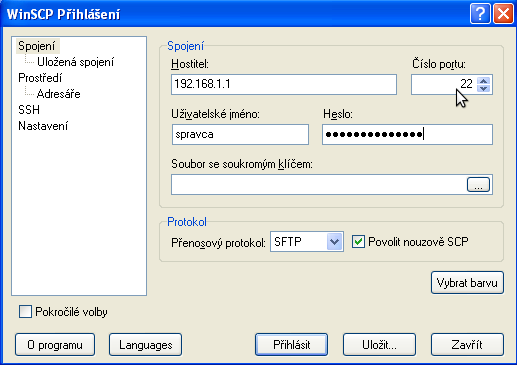

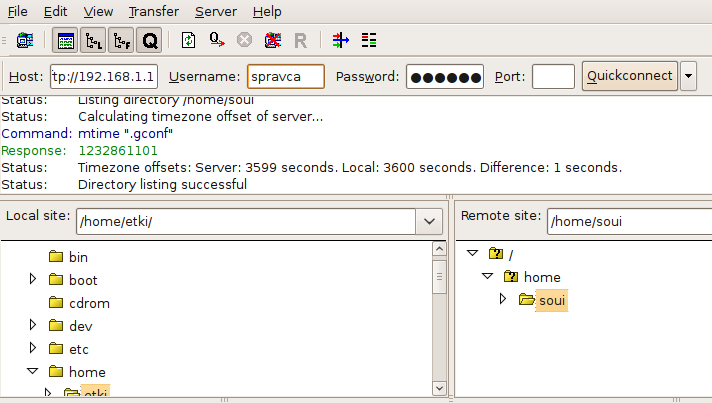

Klient pre SFTP na prenos úborov

Programov na prenos súborov cez protokol SFTP je niekoľko. Najznámejšími z nich sú WinSCP a FileZilla. Nastavenie je podobné ako pri programe PuTTY a práca s nimi je podobná ako s Windows Explorerom.

WinSCP si môžete stiahnuť zo stránky http://winscp.net/eng/download.php a FlieZilla zase zo stránky http://filezilla-project.org/download.php?type=client.

Ukážka programov:

SSH klient priamo vo vašom internetovom prehliadači

Ak ste postupovali podľa nášho návodu, tak máte na serveri i webserver. Môžete teda integrovať Java aplikáciu ako applet do webovej stránky a potom stránku otvoriť priamo cez internetový prehliadač na lokálnom počítači.

Jedným z Java programov je MindTerm, ktorý si môžete stiahnuť zo stránky http://www.appgate.com/index/products/mindterm. Tento program je zadarmo pre osobné použitie a pre komerčné použite je limitovaný 25 pripojeniami.

Na tejto stránke sa zaregistrujte kliknutím na odkaz contact form a po zaregistrovaní vám príde email s odkazom na stiahnutie.

Po stiahnutí programu môžete zip súbor rozbaliť a nakopírovať na server napríklad pomocou WinSCP alebo FileZilla do priečinka /var/www.

Potom vytvoríte súbor ssh.html s nasledujúcim obsahom, pričom prispôsobte hrubo vytlačené údaje svojím potrebám

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Strict//EN"

"http://www.w3.org/TR/xhtml1/DTD/xhtml1-strict.dtd">

<html xmlns="http://www.w3.org/1999/xhtml" xml:lang="sk" lang="sk" dir="ltr">

<head>

<title>ssh</title>

</head>

<body>

<p>

<applet code="com.mindbright.application.MindTerm.class" archive="/mindterm-X.Y/mindterm.jar" height="600" width="620">

<param name="cabinets" value="mindterm.cab" />

<param name="sepframe" value="false" />

<param name="server" value="www.vasa_domena.edu.sk" />

<param name="username" value="spravca" />

<param name="debug" value="true" />

</applet>

</p>

</body>

</html>

a uložte ju do priečinka /var/www na serveri. Po jej uložení môžete do prehliadača na klientskom počítači zadať adresu:

Ak máte na serveri len jednu sieťovú kartu, stačí otvoriť príkazový riadok a napísať

http://10.x.y.2/ssh.html

Kde X a Y sú čísla vašej IP adresy v rámci siete #EDU.NET

Ak sa pripájate z vnútornej siete na server s dvoma sieťovými kartami, napíšte

http://192.168.1.1/ssh.html

V prípade že už máte definovaný DNS (ako zabezpečiť aby bol školský server viditeľný z internetu), záznam môžete použiť

http://www.domena_skoly.edu.sk/ssh.html

Ako vytvoriť firewall na školskom serveri

Firewall je sieťové zariadenie a/alebo softvér, ktorý kontroluje tok dát, ktoré cez neho prechádzajú. Táto kontrola údajov prebieha na základe aplikovania pravidiel, ktoré určujú podmienky a akcie. Podmienky sa stanovujú pre údaje (napr. zdrojová, cieľová adresu, zdrojový alebo cieľový port či rozhranie, a rôzne iné). Úlohou firewallu je vyhodnotiť podmienky a ak je podmienka splnená, vykoná sa akcia napríklad povolenie alebo zamietnutie komunikácie (ale sú aj iné akcie).

Existujú tri základné typy firewallov:

- paketový filter - filtruje dáta v tzv packetoch na základe ich vlastností (IP, rozhranie, port...)

- stavový - filtruje pakety na základe ich stavu (vytvárajúce spojenie, odpovede na požiadavky, ...)

- aplikačný - filtruje pakety na základe zdrojovej/cieľovej aplikácie, obsahu stránok a podobne

Linuxový firewall aplikuje len prvé dva typy.

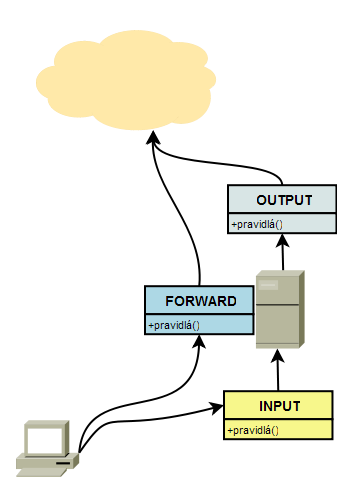

Brána firewall je integrovaná do jadra linuxu, preto ju netreba inštalovať. Na jej nastavenie slúži nástroj iptables, pomocou ktorého sa definujú pravidlá. Prechádzajúce dáta sú zaraďované do troch zabudovaných tzv. reťazí:

- INPUT - pravidlá pre packety prichádzajúce do počítača

- OUTPUT - pravidlá pre packety odchádzajúce z počítača počítača

- FORWARD - pravidlá pre packety prechádzajúce z jednej sieťovej karty na druhú

Ak je v počítači iba jedna sieťová karta firewall filtruje iba prichádzajúce a odchádzajúce dáta. V prípade dvoch sieťových kariet sa z počítača stáva smerovač, ktorý môže filtrovať komunikáciu medzi dvoma sieťovými kartami, a teda medzi dvoma sieťami. Najčastejšie sa takýto spôsob filtrovania používa na riadenie komunikácie medzi vnútornou sieťou, ktorej dôverujeme, a vonkajšou sieťou napr. Internetom.

Nastavenie brány firewal však už nemusíme vykonávať priamo na serveri, ale môžeme využiť nainštalované rozhranie Webmin.

Vytvorenie firewallu pomocou rozhrania Webmin

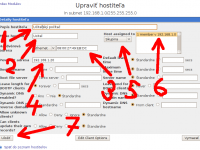

Otvoríme ponuku Sieť v nej ťukneme na Linux Firewall pomocou prepínača na stavíme Block all except SSH, IDENT, ping and high ports - týmto prepínačom sa zablokuje všetko okrem spomínaných služieb, zafajkneme políčko Enable firewall at boot time a stlačíme tlačidlo Setup Firewall (viď obrázok).

Po vykonaní tohto kroku sa na webstránke zjaví tabuľka s pravidlami:

Teraz môžeme do firewallu doplniť porty služieb, ktoré by mal server dovoľovať. Odporúčame doplniť ešte nasledujúce službywww, https, pop3, smtp, imap, imaps, pop3s, a ak chceme mať prístup k správe servera prostredníctvom rozhrania Webmin doplňme i port 10000 (ak máme v počítači dve sieťové karty a chceme aby sa dalo server spravovať iba z vnätornej siete tak port 10000 nezadáme). Urobíme to tak, že pri pravidle If protocol is TCP and destination port is SSH klikneme na Accept (viď obrázok vyššie). Porty je potrebné napísať bez medzier.

www,https,pop3,smtp,imap,imaps,pop3s,10000

Na stránke, ktorá sa následne otvorí doplníme všetky spomínané porty a oddelíme čiarkou. Potom už len stlačíme tlačidlo Uložiť.

Vytvorenie NAT pomocou rozhrania Webmin

Ak máme v počítači dve sieťové karty, musíme nastaviť i druhú sieťovú kartu. Môžeme náš server použiť ako firewall s prekladom adries. Ak má byť vaša sieť bezpečná tak jednu sieťovú kartu zapojíte do Cisco routera, cez ktorý sa pripájate na internet a druhú do switchu, do ktorého sú pripojené ostatné počítače siete.

Od Cisco routeru musí byť switch rozvádzajúci sieť odpojený. Server bude fungovať nasledovne:

Internet --> vonkajšia sieťova karta servera --> firewall s prekladom adries --> vnútorná sieťová karta servera -->switch --> ostatné počítače

Firewall je sieťové zariadenie a/alebo softvér, ktorého úlohou je oddeliť siete s rôznymi prístupovými právami (typicky napr. Internet a Intranet) a kontrolovať tok dát medzi týmito sieťami.

AK máte v počítači len jednu sieťovú kartu, kontrola údajov prebieha na základe aplikovania pravidiel, ktoré určujú podmienky a akcie. Podmienky sa stanovujú pre údaje (napr. zdrojová, cieľová adresu, zdrojový alebo cieľový port a rôzne iné). Úlohou firewallu je vyhodnotiť podmienky a ak je podmienka splnená, vykoná sa akcia napríklad povolenie alebo zamietnutie komunikácie (ale suú aj iné akcie).

Ak máte v počítači dve sieťové karty je možné obe siete navzájom oddeliť. Server v takomto prípade bude fungovať tak, že bude rozhodovať o tom, ktoré požiadavky z vonkajšej siete pustí do vnútornej a naopak.

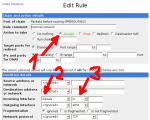

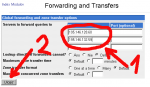

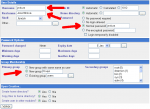

Ak máte v počítači dve sieťové karty, je potrebné pridať ešte jedno pravidlo, ktoré bude vykonávať preklad adries. V hornej časti nastavíme do rozbaľovacieho poľa Network address translation (nat) a stlačíme tlačidlo Showing IPtable. Po jeho stlačení sa zmení obsah stránky, na ktorej klikneme na tlačidlo Add Rule v časti Packet after routing (viď obrázok).

Na stránke s definíciou pravidla nastavíme prepínač do polohy Source NAT, nastavenie IPs and ports for SNAT prepnite do polohy IP range a v riadku, zapíšeme IP adresu vonkajšej siete 10.x.y.2 a nastavíme, že výstupné zariadenie má byť eth0 vybraním hodnoty Equals v riadku Outgoing interface. Potom stlačíme tlačidlo Vytvoriť v spodnej časti stránky.

Teraz vytvoríme tri pravidlá v časti v časti Packet before routing.

Na otvorenej stránke prepneme prepínač do polohy Accept a a nastavíme, že výstupné zariadenie má byť eth1 vybraním hodnoty Equals v riadku Incoming interface. Potom stlačíme tlačidlo Vytvoriť v spodnej časti stránky.

Rovnaké pravidlo vytvoríme i pre zariadenie lo.

Pri vytváraní posledného pravidla prepneme prepínač do polohy Accept a a nastavíme, že výstupné zariadenie má byť eth0 vybraním hodnoty Equals v riadku Incoming interface. Teraz vyberieme v časti Conection states z ponuky Equals a vyberieme hodnoty Existing Conections a Related to conected (pri označovaní týchto hodnôt myšou, držte na klávesnici kláves CTRL). Nakoniec stlačíme tlačidlo Vytvoriť v spodnej časti stránky.

Teraz už stačí len novú zmenu aplikovať stlačením tlačidla Apply Configuration.

Po aplikovaní zmeny sa konfigurácia uluží do súboru iptables.up.rules. Tento súbor je potrebné ešte načítať pri štarte systému.

Vytvorenie spúšťacieho skriptu na zavedenie firewallu

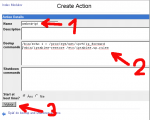

Otvoríme položku Systém a klikneme na Štart a vypnutie. Na stránke ktorá sa otvorí klikneme na odkaz Create a new bootup and shutdown action.

Otvorí sa stránka na vytváranie skriptov, do ktorej zadáme názov nového skriptu webmin-ipt a do poľa Bootup commands napíšeme:

/bin/echo 1 > /proc/sys/net/ipv4/ip_forward /sbin/iptables-restore /etc/iptables.up.rules

a klikneme na tlačítko Vytvor.

Aby sme nemuseli teraz reštartovať server načítame pravidlá ručne. Zo zoznamu skriptov vyberieme Webmin-ipt a spustíme ho pomocou tlačidla Start selected.

Nastavenú konfiguráciu môžeme overiť tak že sa pokúsime na stanici na ktorej práve teraz sme otvoriť ľubovolnú stránku z internetu (napr. www.google.sk). Mala by sa otvoriť.

nový spúštací script

Keď dám vytvorit spúštací script pre webmin-ipt vypíše mi hlásenie "

"Failed to save upstart service : Missing service description".

Čo mám napísať do service description, aby došlo k uloženiu?

Ako nastaviť ukladanie doménových mien na školskom serveri

Domenové mená sú mená počítačov, ktoré sú priradené k číselným adresám počítačov. Doménové mená boli počítačom pridelené kvôli ľuďom, pretože IP adresy sú iste ťažšie zapamätateľné, ako adresa napr. www.google.sk. Pre činnosť Internetu sú však potrebné číselné IP adresy (či už verzie 4 alebo 6), preto musí byť každé meno počítača prevedené na jeho číselnú podobu a na to slúžia menné servery (DNS servery).

Ak do prehliadača zadáme sk.openacademy.eu musí služba DNS nájsť číselnú adresu počítača s takouto mennou adresou poslaním požiadavky na iný menný server. Toto hľadanie trvá určitý čas, no dá sa urýchliť tak, pomocou takzvaného kešovania adries. DNS server si do svojej vyrovnávacej pamäti ukladá jednotlivé doménové mená a k nim prislúchajúce číselné adresy a pri nasledujúcej požiadavke na preklad mena sa už nepýta ostatných DNS serverov, ale poskytne odpoveď zo svojej pamäte.

Toto správanie v konečnom dôsledku zrýchli načítavanie stránok, pretože Váš počítač dostane IP adresu cieľa rýchlejšie a teda skôr začne načítať stránku.

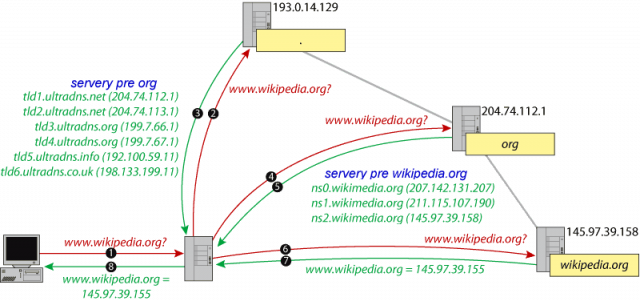

Príklad

Pri zisťovaní záznamu pre adresu "www.wikipedia.org" je postup takýto:

- používateľ zadá meno www.wikipedia.org, počítač sa obráti na lokálny menný server s požiadavkou o IP adresu www.wikipedia.org,

- lokálny menný server túto informáciu nemá, pozná však adresy koreňových serverov. Na jeden z nich sa obráti (napr. na 193.0.14.129) a požiadavku mu prepošle,

- ani koreňový server nepozná odpoveď, vie však, že existuje doména najvyššej úrovne org a poskytne žiadateľovi adresy jej autoritatívnych serverov,

- lokálny server jeden z nich vyberie (napr. tld1.ultradns.net s IP adresou 204.74.112.1) a pošle mu požiadavok na IP adresu mena www.wikipedia.org,

- ani tento server informáciu nepozná, ale poskytne IP adresy autoritativních serverov domény wikipedia.org,

- lokálny server si opäť jeden vyberie a pošle mu požiadavok na IP adresu mena www.wikipedia.org

- keďže toto meno už je v doméne wikipedia.org, dostane od jej servera autoritatívnu odpoveď, že hľadaná IP adresa je 145.97.39.155

- lokálny menný server túto odpoveď odovzdá žiadajúcemu počítaču.

Toto je kompletný postup riešenia daného požiadavku. Môže se však stať, že niektorý z menných serverev (napríklad aj Váš) má hľadanú informáciu vo svojej vyrovnávacej pamäti, pretože príslušnú požiadavku nedávno riešil. V takom prípade poskytne neautoritatívnu odpoveď z vyrovnávacej pamäte a ďalšie požiadavky odpadávajú.

Zmena v nastaveniach siete

Najprv otvorte vetvu Sieť a ťuknite na odkaz Network Configuration. Na stránk, ktorá sa zobrazí ťuknite na Hosname and DNS Client.

Do polí DNS server pridajte adresu 127.0.0.1 na prvé miesto a potom stlačte tlačidlo Uložiť. Týmto nastavením zabezpečíte aby server pozrel najskor svoje záznamy až potom hľadal u nadradených počítačov.

Potom aplikujte nastavenia pomocou tlačidla Apply Configuration.

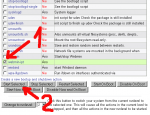

V ďalšom kroku otvorte vetvu Servery a ťuknite na odkaz BIND DNS Server. Na stránke, ktorá sa otvorí vyberte Forwarding and Transfer.

Nastavenie DNS servera

Do polí Servers to forward queries to zadajte IP adresy nadradených DNS serverov a stlačte tlačidlo Uložiť.

Nakoniec aplikujte nastavenia pomocou tlačidla Apply Changes.

Ako nastaviť ukladanie webových stránok na školský server

Jednou s ďalších služieb, ktoré je možné nainštalovať na školský server je Proxy server. Proxy server je niečo ako prostredník v komunikácii medzi klientmi a servermi. Pre klientov sa tvári ako server a pre server ako klient.

Situácia bez použitia proxy servera:

+-------------+ požiadavka +--------+ | klient |--------------------------------------> | server | | (lok. sieť) |<-------------------------------------- | | +-------------+ odpoveď +--------+

Situácia s použitím proxy servera:

+-------------+ požiadavka +--------+ požiadavka +--------+ | klient |-----------> | proxy |---------------> | server | | (lok. sieť) |<----------- | server |<--------------- | | +-------------+ odpoveď +--------+ odpoveď +--------+

Výhodou takéhoto prístupu je niekoľko:

- Oddelenie sietí - bezpečnosť

- Ukladanie obsahu (WWW) - zrýchlenie komunikácie

- Filtrovanie požiadaviek

O konfigurácii proxy servera Squid priamo v konfiguračnom súbore sa dozviete vo Vixovej príručke Systémového administrátora, tu sa zameriam na popis nastavenia pomocou webového rozhrania Webmin.

Inštalácia proxy servera Squid

Najskôr musíme Proxy server nainštalovať. Otvorte preto v rozhraní Webmin vetvu Others a ťuknite na odkaz Príkazový riadok, do poľa zadajte príkaz

sudo apt-get update

aby sa zaktualizovali informácie o dostupných balíkoch a potom zadajte

sudo apt-get install -f -y --force-yes squid

a stlačte tlačidlo Vykonaj príkaz. Potom ešte treba chvíľu počkať kým sa proxy server Squid nainštaluje. Potom ako bude inštalácia hotová, zjaví sa priebeh inštalácie.

Nastavenie proxy servera Squid

Po nainštalovaní treba prispôsobiť nastavenieproxy servera Squid podmienkam našej siete:

Načúvací port

Najprv je potrebnénastaviť číslo portu, na ktorom bude Squid očakávať pripojenia od klientov. Štandardné nastavenie je port číslo 3128 a nie je potrebné to meniť - iba ak by ste port 3128 chceli využiť na niečo iné. V rozhraní Webmin otvoríme vetvu Servery a kliknúť na odkaz Squid Proxy Server. Na stránke ktorá sa zobrazí potom klikneme na Ports and Networking. Na stránke ktorá sa otvorí uvidíte prepínač v polohe Default (usually 3128).

Po nastavení príslušného čísla portu, je samozrejme potrebné nastaviť firewall tak, aby požiadavky klientov prepúšťal nášmu proxy serveru - toto už nemusíte nastavovať ak ste sa riadili podľa predchádzajúcich častí návodu.

Nastavenie vyrovnávacej pamäte

Predvolená inštalácia Squid má nastavenú cestu aj veľkosť vyrovnávacej pamäte, ale to nemusí vyhovovať všetkým, preto pomocou webmin zmeňte nastavenia podľa svojich potrieb. Pri nastavovaní veľkosti dajte pozor na to, že čím väčšia vyrovnávacia pamäť, tým viac súborov je v nej uchovaných, čo môže urýchliť zobrazovanie stránok, ale zároveň to zvyšuje počet prístupov na disk, čo zase zobrazovanie stránok môže spomaliť.

Ak chcete zmeniť tieto nastavenia klknite na odkaz Cache Options

V nastaveniach môžete nastaviť umiestnienie vyrovnávacej pamäte jej veľkosť, a ďalšie nastavenia. Nezabudnite prepnúť prepínač do polohy Listed.. a nakoniec nastavenia uložiť kliknutím na tlačítko Save.

Nastavenie parametrov vlastnej siete

Squid používa prepracovaný systém riadenia prístupu, ktorý umožňuje precízne nastavenie, ktroré stanice môžu jeho služby využívať, a ktorým bude prístup do vonkajšej siete zamietnutý. V predvolenej konfigurácii po inštalácii však umožňuje prístup všetkým klientom lokálnej siete, jemu však potrebné nastaviť parametre lokálnej siete, a to IP adresu a masku siete. Aj toto nastavenie je potrebné urobiť cez Riadenie prístupu (Access control), takže ťukneme teda na Access Control.

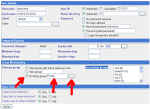

Pod zoznamom pravidiel prístupu v rozbaľovacom poli vyberieme Client Address a ťukneme na tlačidlo Create new ACL.

Na stránke, ktorá sa zobrazí, zadajte do poľa ACL Name názov pravidla (napr. vnutorna_siet) a zadefinujte rozsah IP adries, ktoré budú mocť k proxy serveru pristupovať. Ako som už spomínal, nastavujeme povolenie pre všeky stanice v našej sieti, takže do poľa From IP zadáme IP adresu našej siete (napríklad 192.168.1.0) a do poľa Netmask zadáme hodnotu 24 (čo zodpovdá sieťovej maske 255.255.255.0).

Teraz sa hore prepneme na záložku Proxy restriction a pod zoznamom pravidiel ťukneme na odkaz Add proxy restrictions

V ľavom stĺpci vyberieme pravidlo vnutorna_siet, ktoré sme si pred chvílou vytvorili, prepínač prepneme do polohy Allow a uložíme stlačením tlačidla Save.

Teraz pomocou šipky naše pravidlo posunieme nad pravidlo Denny All.

Na koniec ešte reštartujeme Squid.

Nastavenie klientov

Na začiatku sme si nastavili číslo portu, na ktorom proxy server očakáva požiadavky na webové stránky, a to port číslo 3128. Webový klienti však používajú pre komunikáciu iné (štandardné) porty:

- http komunikácia - 80

- https komunikácia - 443

- ftp komunikácia - 21

Všetky tieto služby dokáže Squid obslúžiť, ale je potrebné aby boli posielané na port číslo 3128, to je nutné nastaviť individuálne na každom klientovi. Klientov však ešte nenastavujte, ak chcete používať filtrovanie obsahu stránok, ktorému sa venuje ďalšia kapitola (museli by ste ich potom nastaviť znova).

Napríklad:

Nastavenie v prehliadači Internet Explorer

V hornej ponuke vyberte Nástroje > Možnosti siete internet

Prepnite sa na kartu Pirpojenia a stlačte tlačítko Nastavenie siete LAN.

V časti Server proxy zaškrtnite pole a vyplnte príslušné údaje.

Nastavenie v prehliadači Firefox

V hornej ponuke vyberte Nástroje > Možnosti (MS Windows) alebo Upraviť > Možnosti (Linux)

Prepnite sa na kartu Sieť a ťuknite na tlačítko Nastavenia.

Prepínač prepnite do polohy Ručné nastavenie parametrov a do okienok vyplnte príslušné údaje:

Nastavenie v prehliadači Opera

V hornej ponuke vyberte Nástroje > Nastavenia. Prepnite sa na kartu Pokročilé voľby, v ľavej časti ťuknite na Pripojenie a potom ťuknite na tlačítko Proxy servery.

V okne, ktoré sa otvorí nastavte príslušné hodnoty:

Nastavenie transparentného proxy servera

Nastavenie, ktoré sme si zatiaľ vytvorili funguje a je pripravené na ďalšie vylepšenia, ako riadenie prístupu, či filtrovanie prevádzky. Ale určite sa zhodneme, že je veľmi pracné nastavoavť všetky klienty samostatne. Riešenie (hoci len čiastočné) tohoto problému je využitie tzv. transparentného proxy servera.

Transparentný proxy server nie je priehľadný, ako by to mohlo navádzať slovo transparent, ale taký proxy server, o ktorom klienti ani nevedia. Naďalej posielajú svoje požiadavky na štandardný port číslo 80 a o zvyšok sa postará server. Pozornejší si určite všimli malú drobnosť, a to že protokoly HTTPS a FTP nemožno týmto spôsobom obslúžiť, preto pre nichplatia naďalej nastavenia predchádzajúcich odsekov.

Pre funkčné nastavenie tohoto riešenia proxy servera je potrebné zmeniť nastavenia na dvoch miestach:

- nastaviť samotný proxy server

- nastaviť preklad portov vo firewalle

Začneme natavením proxy - vo Webmin otvoríme vetvu Servery a kliknúť na odkaz Squid Proxy Server. Na stránke ktorá sa zobrazí potom klikneme na Ports and Networking.

Na stránke ktorá sa otvorí prepneme prepínač Proxy addresses and ports do polohy Listed below.., do poľa Port zadáme 3128 a do poľa Options for port napíšeme transparent. Nakoniec nastavenia uložte ťuknutím na tlačidlo Save.

Pokračovať budeme nastavením firewallu - v ľavej časti otvoríme vetvu Sieť a ťukneme na odkaz Linux Firewall. V rozbaľovacom poli vyberieme Network address translation (nat) a ťukneme na tlačidlo Show IPtable. Na stránke, ktorá sa zobrazí v časti PREROUTING ťuknite na modrú šipku v stĺpci Add aby sa nové pravidlo pridalo pred prvé pravidlo.

Teraz zadefinujeme pravidlo, ktoré požiadavky presmeruje:

- prepneme prepinač Action to take do polohy Redirect,

- do poľa Source address or network nastavíme Equals 192.168.1.0/24,

- Incoming interface nastavíme na Equals eth1,

- Network protocol na Equals TCP a

- Destination TCP or UDP na Equals Port(s) 80.

- do poľa Additional parameters zadáme --to-port 3128

a nakoniec nastavenie uložíme ťuknutím na tlačidlo Uložiť.

Teraz je ešte potrebné na stánke firewallu Aplikovať nastavenia

a spustiť script webmin-ipt, aby sa nové pravidlo pre firewall načítalo. Otvoríme položku Systém a klikneme na Štart a vypnutie. Zaškrtneme políčko webmin-ipt a ťukneme na tlačítko Start Selected.

Riadenie prístupu klientov a filtrovanie prevádzky

O tejto možnosti sa dozviete viac v podkapitole

Ako blokovať určité webové stránky v jednotlivých učebniach počas vyučovania

Ako blokovať určité webové stránky v jednotlivých učebniach počas vyučovania

Proxy server okrem toho, že ukladá webové stránky do medzipamäte a urýchľuje komunikáciu, dokáže pomocou kombinácie určitých druhov zoznamov tzv. ACL (access control list) riadiť prístup k internetu. Okrem iného umožňuje pomocou troch pravidiel blokovať niektoré stránky na základe ich adries alebo IP adries a to na konkrétnych počítačoch (s určitými doménovými menami alebo IP adresami) počas trvania vyučovania.

Ak chcete stránky filtrovať podľa obsahu, slúži na to iný nástroj, ktorému sa budeme venovať v kapitole Ako nastaviť na školskom serveri filtrovanie webových stránok podľa obsahu.

Táto časť predpokladá nainštalovaný proxy server Squid na vašom serveri. Návod nájdete na stránke Ako nastaviť ukladanie webových stránok na školský server.

V rozhraní Webmin rozbalíme ponuku Servery a klikneme na odkaz Squid Proxy Server. Na stránke, ktorá sa otvorí, vyberieme Acces Control.

Ak si spomínate, v predchádzajúcej časti sme tu definovali parametre našej siete. Pod zoznamom pravidiel prístupu v rozbaľovacom poli sme vybrali Client Address a ťukli na tlačidlo Create new ACL. Vysvetlenie ďalších ACL pravidiel, ktoré môžeme použiť, je možné nájsť na konci tohto článku. Teraz si na konkrétnych príkladoch ukážeme ich použitie.

Definovanie zoznamov pre jednotlivé učebne

Za predpokladu, že máme na počítačoch nastavené IP adresy - buď ručne alebo pomocou DHCP servera (Ako nastaviť školský server, aby prideloval IP adresy na základe MAC adries)- môžeme zadefinovať pravidlá pre jednotlivé učebne.

Urobíme to presne tak isto ako keď sme definovali pravidlo pre celú vnútornú sieť, no teraz zadáme len rozsah adries počítačov z učebne.

V našom návode sme si zadefinovali učebňu informatiky v rozsahu 192.168.1.10-192.168.1.20, čo predstavuje 11 počítačov - jeden učiteľský (192.168.1.10) a 10 žiackych.

Pod zoznamom pravidiel prístupu teda v rozbaľovacom poli vyberieme Client Address a ťukneme na tlačidlo Create new ACL a zadáme:

ACL name : ucebna_studenti

From IP : 192.168.1.11

To IP : 192.168.1.20

Netmask :24

A potom zoznam uložíme stlačením tlačidla Save.

Takýmto spôsobom môžme vytvoriť zoznamy pre všetky učebne, kabinety, zborovňu alebo knižnicu - fantázii sa medze nekladú.

Definovanie zoznamov pre časové obdobia

Teraz zadefinujeme čas, počas ktorého prebieha vyučovanie. Pod zoznamom pravidiel prístupu, teda v rozbaľovacom poli, vyberieme Date and Time, ťukneme na tlačidlo Create new ACL a zadáme:

ACL name : vyucovanie

Days of weak : pomocou klávesy CTRL+ kliknutie myšou označíme všetky položky od monday po friday (pondelok až piatok)

Hours of the Day : zadáme začiatok a koniec vyučovania napr.: 7:00 to 15:00

Definovanie zoznamov zakázaných web serverov

Jednou z najnavštevovanejších stránok, ktorá počas vyučovania rozptyľuje žiakov od práce a navyše znižuje priepustnosť interntetu, je stránka youtube. Môžme teda vytvoriť pravidlo problemove_stranky a vypísať do neho všetky adresy problémových serverov (môže ich byť i viac).

Pod zoznamom pravidiel prístupu teda v rozbaľovacom poli vyberieme Web Server Hostname, ťukneme na tlačidlo Create new ACL a zadáme:

ACL Name : problemove_stranky

Domains : .youtube.com

Ak by ste potrebovali do zoznamu vložiť iba určitú časť webu, napríklad akčné hry na onlinegames na adrese http://www.onlinegames.sk/index.php?cath=2, použite pravidlo URL Regexp (viď zoznam pravidiel na konci kapitoly).

Zadefinovanie obmedzujúceho Proxy pravidla

Samotné zoznamy, ktoré sme vytvorili ešte nezabezpečia, že bude prístup na stránky (spĺňajúce kritéria zoznamu) zablokovaný alebo povolený. Je ešte potrebné vytvoriť obmedzujúce pravidlo:

Prepneme sa teda hore na záložku Proxy restriction a pod zoznamom pravidiel ťukneme na odkaz Add proxy restrictions

Uvidíme dva stĺpce. V ľavom stĺpci Match ACLs vyberieme ACL zoznamy, ktoré sa majú zhodovať s požiadavkou klienta a vpravom stlpci Don't Match ACLs vyberieme ACL zoznamy, ktoré sa nesmú zhodovať s požiadavkou klienta. Vybrať môžeme i viacero ACL zoznamov naraz.

Ak teda chceme zablokovať problemove_stranky počas vyucovanie na počítačoch ucebna_studenti, v ľavom stĺpci vyberieme pomocou CTRL+klik práve tieto ACL zoznamy, prepínač prepneme do polohy Deny a uložíme stlačením tlačidla Save.

Typy zoznamov ACL na riadenie prístupu

Browser Regexp

Regulárny výraz, ktorý sa zhoduje s typom prehliadača klienta v hlavičke. To umožňuje vytvárať ACL na základe používaného prehliadača. Pomocou tohto typu ACL môžete napríklad vytvoriť iné pravidlá pre používateľov Firefoxu a iné pravidlá pre používateľov Internet Explorera. Toto môže byť využité napríklad na presmerovanie používateľov Firefoxu na stránky určené pre Firefox a používateľov IE na stránky určené pre Explorer. Príklad nie je síce rozumné riešenie, ale dokumentuje flexibilitu Squidu.

Client IP Address

IP adresa vyžiadaného klienta alebo IP adresa klienta. Táto možnosť odkazuje na zdrojové ACL v konfiguračnom súbore Squidu. Je potrebné zadať IP adresu a sieťovú masku, ale je tiež možné zadať rozsah adries.

Client Hostname

Zhoda na základe doménového mena klienta. Táto možnosť korešponduje so srcdomain ACL a môžete zadať jedno meno domény, zoznam doménových mien alebo súbor, ktorý obsahuje zoznam doménových mien. Tento typ ACL môže zvýšiť oneskorenie a významne znížiť priestupnosť nahranej vyrovnávacej pamäte, pretože Squid musí preložiť adresu na meno pre každý záznam, preto sa miesto tohoto pravidla uprednostňuje pravidlo typu Client IP Address.

Client Hostname Regexp

Zhoda na základe doménového mena klienta (s použitím regulárnych výrazov). Táto voľba korešponduje so srcdom_regex ACL a môžete zadať jedno meno domény, zoznam doménových mien alebo súbor, ktorý obsahuje zoznam doménových mien.

Date and Time

Tento typ plne zodpovedá názvu- dátum a čas, čo znamená že umožňuje vytvoriť ACL, ktoré sú aktívne počas zadaného času v príslušných dňoch týždňa. Táto funkcia je často používaná na blokovanie niektorých typov obsahov alebo niektorých častí internetu počas pracovnej doby alebo vyučovania. Veľa spoločností blokuje pornografiu, Many companies block pornography, zábavu, šport a iné mimopracovné stránky počas pracovnej doby, ale po jej skončení sa odblokujú. To môže v niektorých prípadoch zvýšiť efektivitu práce (alebo môže často uraziť a znechutiť žiakov a zamestnancov). Tento typ ACL umožňuje zadať dni v týždni a časové obdobie alebo vybrať všetky hodiny vo vybraných dňoch.

Dest AS Number

Číslo autonómneho systému cieľa je číslo AS servera, na ktorý sa bude odosielať požiadavka. ACL typ Číslo autonómneho systému sa zvyčajne používa pri Cache Peer, alebo ICP obmedzeniach prístupu. Číslo autonómneho systému sa používa v organizáciách, ktoré majú viacero internetových pripojení a routerov pracujúcich pod jednoduchou administračnou autoritou, ktorá používa rovnaký protokol brány. Ak nerozumiete autonómnym systémom, je najlepšie nepoužívať tento druh ACL.

Source AS Number

Číslo autonómneho systému zdroja je iný typ ACL závislý na AS čísle zdroja odosielajúceho požiadavku.

Ethernet Address

Ethernetová alebo MAC adresa žiadajúceho klienta. Táto možnosť funguje iba pre klientov v rovnakej lokálnej podsieti a iba na určitých platformách. Tento typ ACL je podporovaný v operačných systémoch Linux, Solaris a niektorých variantách BSD. Tento ACL môže poskytnúť o trochu viac bezpečnú metódu na kontrolu prístupu, pretože MAC adresy sú ťažšie podvrhnuteľné ako IP adresy a môžete tým zabezpečiť, že klient bude z lokálnej siete (otherwise no ARP resolution can take place).

External Auth

Tento typ ACL zavolá externý autentifikačný proces, aby určil, či má byť požiadavka povolená. Pre Squid je dostupných mnoho pomocných autentifikačných programov, vrátane PAM, NCSA, Unix passwd, SMB, NTLM (iba pre Squid 2.4), atď. Autentifikačné programy však nemôžu pracovať ak je zapnuté transparentné proxy (tak ako sme to urobili v našom návode) alebo HTTP akcelerátor.

External Auth Regex

Podobne ako predchádzajúce, aj toto ACL volá externý autentifikačný proces, ale umožňuje použiť vzory regulárnych výrazov alebo nerozlišuje malé a veľké písmená.

Proxy IP Address

Lokálna IP adresa, ku ktorej existuje pripojenie od klienta. Toto ACL umožňuje iba jednu fyzickú sieť, ak sú dostupné viaceré proxy rozhrania.

RFC931 User

Meno používateľa je dané démonom ident, ktorý beží na počítači klienta. To si vyžaduje, aby bol ident spustený na všetkých klientských počítačoch, ktoré sa chcú touto cestou autentifikovať. Ident nemusí byť bezpečný, okrem prípadov privátnych sietí, keď na jeho bezpečnosti veľmi nezáleží. Väčšina Linuxových a BSD distribúcií obsahuje Ident server a pre Windows sa dajú najsť ident servery zadarmo.

Request Method

Tento typ ACL pracuje s HTTP metódami vo vyžiadaných hlavičkách. To zahŕňa i metódy GET, PUT, atď.

URL Path Regex

Toto ACL pracuje s URL cestami bez protokolu, portu a adresy počítača. Napríklad pri zadaní "http://www.swelltech.com/pokus" bude objektom ACL iba /pokus.

URL Port

Toto ACL platí pre cieľový port požiadavky.

URL Protocol

Toto ACL platí pre protokol požiadavky ako napríklad ftp, HTTP, ICP, atď.

URL Regexp

Toto ACL používa regulárne výrazy nad URL adresami. Môže byť použité na poskytnutie prístupu na základe častí URL alebo porovnávanie bez rozlišovania veľkosti písmen, atď. Regulárne výrazy, ktoré Squid používa, sú z knižnice GNU Regex library.

Web Server Address

Toto ACL pracuje na základe cieľovej IP adresy Web servera. Môže to byť jedna IP adresa Squidu, sieťová IP adresa s maskou ale tiež rozsah adries.

Web Server Hostname

Toto ACL platí pre meno cieľového webového servera.

Web Server Regexp

Rovnaké ako predchádzajúce len je možné použit regulárne výrazy.

Poznámka: Viac o regulárnych výrazoch sa môžete dozvedieť na stránke http://www.regularnivyrazy.info/

Ako nastaviť školský server, aby dynamicky nastavoval sieťové karty ostatných počítačov

Nastavenie sieťových nastavení na lokálnych počítačoch v sieti je možné pomocu DHCP servera. Tento sa stará o to, aby klient na základe vyslanej požiadavky do siete a následného overenia obdržal IP adresu potrebnú pre fungovanie. Klient v sieti obdrží odpoveď od servera a sám nakonfiguruje sieťové zariadenie, sieťovú kartu. Server prenajme klientovi IP adresu na určitý čas. Ten je závislý od nastavenia. Niekedy však potrebujeme, aby server pridelil klientom vždy tú istú IP adresu. No aj to sa dá ukážeme si to v podkapitole Ako nastaviť školský server, aby prideloval IP adresy na základe MAC adries.

Na nastavenie DHCP nám opäť bude stačiť rozhranie Webmin. Konfigurácia DHCP servera nájdeme pod položku Servery a v nej klikneme na odkaz DHCP. Ak tak urobíme, zistíme, že server DHCP nie je ešte nainštalovaný. V texte sa dozviete, že sa DHCP server nainštalovať aj z tejto stránky. NEROBTE TO!!! Je tu zrejme malá chyba, ktorá spôsobuje, že webmin počas inštalácie so serverom prestane komunikovať. Našťastie sa dá server nainštalovať i iným spôsobom.

Inštalácia DHCP servera pomocou rozhrania Webmin

Otvorte položku Ostatné a vyberte Príkazový riadok. Do okna zadajte

sudo apt-get update

aby sa zaktualizovali informácie o dostupných balíkoch a potom zadajte

sudo apt-get install -f -y --force-yes dhcp3-server

(prepínače -f -y a --force-yes zabezpečia , že sa inštalácia vykoná automaticky bez nutnosti odpovedať na otázky)

a stlačte tlačidlo Vykonaj príkaz

Vytvorenie podsiete pre DHCP

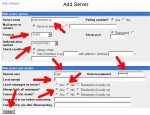

Tento krok nie je až taký potrebný ale ukážeme ho, pre prípad že by ste chceli vytvoriť dve podsiete napríklad pre každú školskú budovu jednu. Po nainštalovaní DHCP servera môžete otvoriť Servery a klinúť na odkaz DHCP Server. V novootvorenom okne pridáme novú podsieť kliknutím na odkaz Pridať novú subnet.

Teraz je potrebné zadefinovať rozsah adries, ktoré bude server automaticky prideľovať ostatným počítačom v sieti. Nastavenie sa opäť líši podľa toho, či máte v počítači jednu alebo dve sieťové karty.

| Jedna sieťová karta | Dve sieťové karty |

|

Sieťová adresa:10.x.y.0 (x a y sú čísla z vašej IP v EDU#Net) Sieťová maska:255.255.255.0 Address range:10.X.Y.100 - 10.x.y.254 |

Sieťová adresa: 192.168.1.0 Sieťová maska:255.255.255.0 Address range:192.168.1.100 - 192.168.1.254 |

Nastavenie, ktoré sme urobili, hovorí, že má server pridelovať počítačom IP adresy s koncovými číslami 100-254. Je samozrejme možné nastaviť celý rozsah napríklad 1-254, no my sme chceli mať možnosť na niektorých počítačoch IP adresu nastaviť ručne. Na ručné nastavenie nám zostal rozsah adries 2-100 resp 3-100 (v prípade jednej sieťovej karty je 1 router a 2 server).

Po zadaní všetkých parametrov stlačíme tlačidlo Vytvor.

Nastavenie údajov pre klientov DHCP servera

Na hlavnej stránke DHCP servera sa v spodnej časti nachádza tlačidlo Edit Client Options. V prípade že ste definovali podsieť, nemusíte klientské nastavenia definovať globálne ale iba pre konkrétnu podsieť (alebo môžete časť zadefinovať globálne a časť pre podsieť).

Na stránke DHCP Servera pribudne nová podsieť. Kliknutím na obrázok znova otvorte jej nastavenia.

V spodnej časti pribudli ďalšie tlačítka. Stlačte tlačítko Edit Client Options.

Do okienok nastavte nasledujúce údaje v závislosti od počtu sieťových kariet na serveri:

| Jedna sieťová karta |

Dve sieťové karty |

|

Štandardné routre: 10.x.y.2 (x a y sú čísla IP adresy školy v sieti EDU#Net) Broadcast adresa: 10.x.y.255 DNS servre: 10.x.y.2 195.146.128.60 195.146.132.59 Subnet maska: 255.255.255.0 Doménové meno: domena.edu.sk (miesto domena zadajte vašu doménu napr. pre nás gymkremnica) |

Štandardné routre: 192.168.1.1 Broadcast adresa: 192.168.1.255 DNS servre: 192.168.1.1 195.146.128.60 195.146.132.59 Subnet maska: 255.255.255.0 Doménové meno: domena.edu.sk (miesto domena zadajte vašu doménu napr. pre nás gymkremnica) |

NEZABUDNITE PREPNÚŤ PREPÍNAČE DO POLOHY VEDĽA ZADANÝCH ÚDAJOV!!! Nakoniec stlačte tlačidlo Uložiť a na ďalšej strane zovu stlačte tlačidlo Uložiť.

Spustenie DHCP servera

Teraz stačí spustiť DHCP server kliknutím na tlačidlo Spustiť server.

Po spustení môžeme funkčnosť otestovať tak, že na klientskej stanici nastavíme v sieťových nastaveniach "Získať IP adresu automaticky" a "Získať adresu DNS automaticky" (Platí pre Windows XP, v ostatných systémoch sú tieto nastavenia podobné). Po reštarte počítača by si počítač mal sám zistiť sieťové nastavenia od DHCP servera. To znamená, že po reštarte by mal fungovať i internet - stačí teda otvoriť internetový prehliadač a ten by mal načítať internetovú stránku (ak v ňom nemáte nastavený iný počítač ako proxy server).

Problém môže nastať v prípade, že máte iba jednu sieťovú kartu. V tom prípade je v sieti ešte jeden DHCP server - Router CISCO. Občas sa teda môže stať, že klienstská stanica získa nastavenia od Routra CISCO miesto od Nášho servera. Preto je potrebné požiadať o vypnutie DHCP servera na Routri Cisco. POZRI ako-zabezpecit-aby-bol-skolsky-server-viditelny-z-internetu